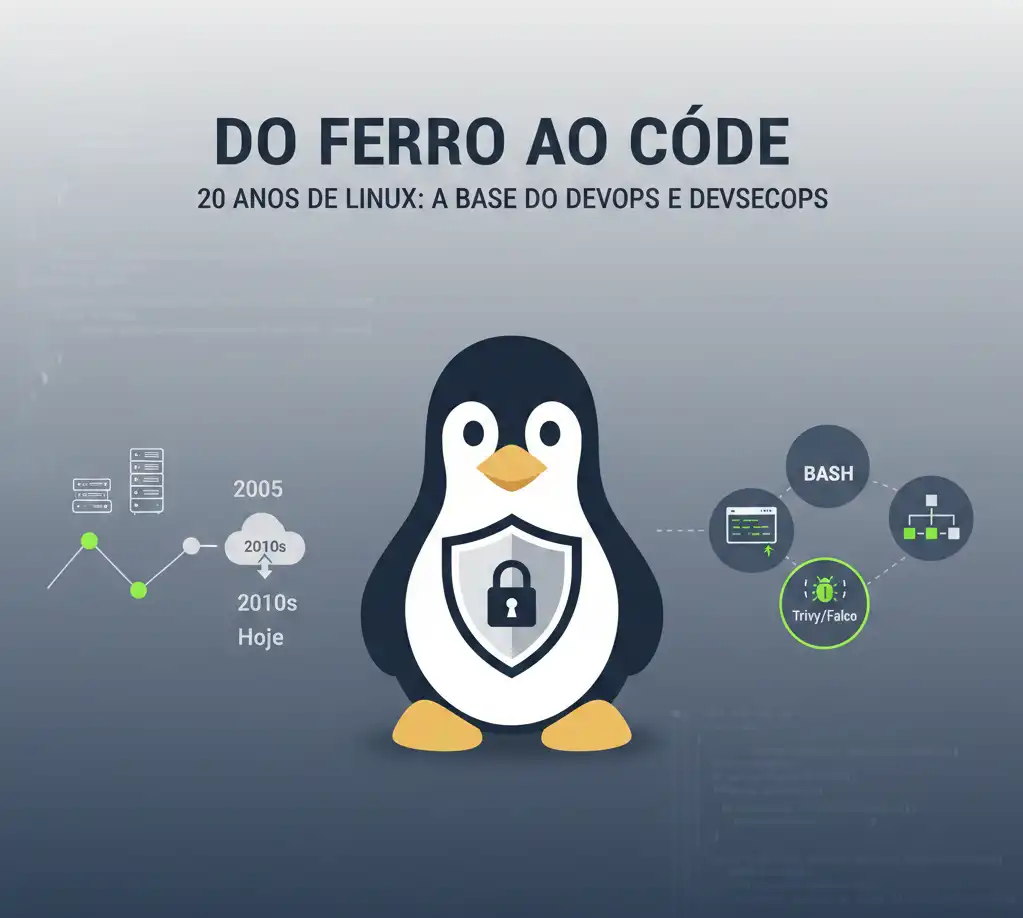

Do Ferro ao Código: Por que 20 anos de Linux me tornaram um profissional de DevSecOps melhor? 🐧🛡️

- #Linux

- #DevOps

- #DevSecOps

Muita gente entra no mundo DevOps hoje focada apenas em abstrações de nuvem.

Mas, após mais de duas décadas gerenciando infraestrutura — desde os racks de servidores Dell, IBM e Supermicro até clusters modernos — uma coisa fica clara: não existe automação que substitua o conhecimento profundo do Kernel.

No DevSecOps, o diferencial de um especialista aparece quando a camada de abstração falha e você precisa descer até o "chão de fábrica" do sistema operacional.

exemplos práticos de onde a base do Linux salva o dia?.

- A Raiz dos Containers: No Kubernetes, limitar CPU e memória não é mágica; é manipular Cgroups. Ter trabalhado com KVM nativo e virtualização desde 2005 me dá a clareza de como o isolamento realmente acontece (ou falha) no nível do kernel.

- Segurança de Runtime com eBPF: Ferramentas modernas como o Falco monitoram chamadas de sistema (syscalls). Quem entende como o Linux gerencia processos consegue identificar um "shell escape" ou um acesso indevido ao

/etc/shadowmuito antes de virar um incidente. - Troubleshooting de Rede: Quando um container não se comunica, o "clique" no dashboard não resolve. É preciso entender de

iptables, rotas e namespaces. Onde muitos veem um erro de rede, quem conhece Linux vê uma regra de firewall ou um conflito de interface. - Automação com Propósito: O YAML do pipeline é o roteiro, mas o "motor" muitas vezes é um script em Bash ou Go. Usar a lógica de automação para garantir que a infraestrutura já nasça segura (Security by Design) é o que diferencia o Ops tradicional do DevSecOps.

A tecnologia muda — das migrações físicas de servidores para o Cloud Computing — mas o pinguim continua sendo a espinha dorsal. A segurança começa no sistema operacional, e o domínio da base é o que nos permite voar alto na nuvem.

E você? Prefere dominar a ferramenta da moda ou a base que sustenta o mercado?