Guia de Uso do Nmap

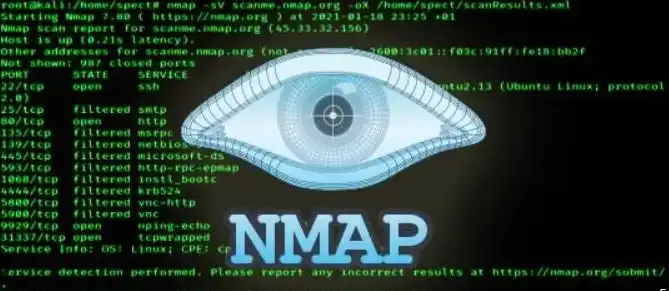

O Nmap (Network Mapper) é uma das ferramentas mais essenciais para administradores de rede e profissionais de segurança. Ele é usado para descobrir hosts e serviços em uma rede de computadores, criando um "mapa" da rede. O Nmap é incrivelmente versátil e pode ser usado para uma variedade de tarefas, desde simples escaneamentos de portas até a identificação de sistemas operacionais e serviços específicos. Abaixo, você encontrará um guia completo com 20 exemplos detalhados usando IPs fictícios, explicando como e quando usar cada comando.

Configuração Inicial

Para instalar o Nmap em sistemas baseados em Debian, use o seguinte comando:

sudo apt-get update

sudo apt-get install nmap

1. Escaneamento Básico de Host

Para escanear um único host e descobrir quais portas estão abertas:

nmap 192.168.1.1

Explicação: Este comando realiza um escaneamento básico, verificando as portas mais comuns em um host específico.

2. Escaneamento de Rede

Para escanear uma faixa de endereços IP:

nmap 192.168.1.0/24

Explicação: Este comando escaneia todos os hosts na sub-rede 192.168.1.0, procurando por dispositivos ativos e suas portas abertas.

3. Escaneamento de Portas Específicas

Para escanear portas específicas em um host:

nmap -p 80,443 192.168.1.1

Explicação: Este comando verifica se as portas 80 (HTTP) e 443 (HTTPS) estão abertas no host 192.168.1.1.

4. Escaneamento de Todas as Portas

Para escanear todas as 65535 portas:

nmap -p- 192.168.1.1

Explicação: Este comando verifica todas as portas possíveis, de 1 a 65535, em um host específico.

5. Identificação de Versão do Serviço

Para identificar a versão dos serviços em execução:

nmap -sV 192.168.1.1

Explicação: O parâmetro -sV permite que o Nmap detecte a versão dos serviços em execução nas portas abertas.

6. Escaneamento de Sistema Operacional

Para identificar o sistema operacional em uso:

nmap -O 192.168.1.1

Explicação: O parâmetro -O tenta determinar o sistema operacional do host alvo com base nas respostas dos pacotes.

7. Escaneamento Stealth (TCP SYN Scan)

Para realizar um escaneamento stealth usando SYN packets:

nmap -sS 192.168.1.1

Explicação: O -sS realiza um escaneamento stealth, enviando pacotes SYN. Este método é menos provável de ser detectado pelos sistemas de detecção de intrusões.

8. Escaneamento UDP

Para escanear portas UDP:

nmap -sU 192.168.1.1

Explicação: O -sU realiza um escaneamento de portas UDP, que são usadas por muitos serviços importantes, como DNS e SNMP.

9. Escaneamento de Hosts Específicos

Para escanear hosts específicos usando um arquivo de lista:

nmap -iL lista_de_hosts.txt

Explicação: O parâmetro -iL permite a entrada de uma lista de hosts a serem escaneados a partir de um arquivo.

10. Detectar Firewalls e Filtros

Para detectar firewalls e regras de filtragem de pacotes:

nmap -sA 192.168.1.1

Explicação: O -sA realiza um escaneamento ACK, que ajuda a mapear as regras de firewall do host.

11. Escaneamento Silencioso

Para realizar um escaneamento silencioso sem enviar pacotes de ping:

nmap -Pn 192.168.1.1

Explicação: O -Pn desabilita o ping antes do escaneamento, útil para escanear hosts que bloqueiam pacotes de ping.

12. Escaneamento de Serviços Específicos

Para escanear apenas serviços HTTP:

nmap -p 80,443 --script http-enum 192.168.1.1

Explicação: Este comando escaneia as portas HTTP e HTTPS e utiliza um script específico (http-enum) para identificar serviços HTTP.

13. Salvar Resultados em Arquivo

Para salvar os resultados do escaneamento em um arquivo:

nmap -oN resultados_nmap.txt 192.168.1.1

Explicação: O -oN salva os resultados do escaneamento em formato normal em um arquivo de texto.

14. Salvar Resultados em Formato XML

Para salvar os resultados em formato XML:

nmap -oX resultados_nmap.xml 192.168.1.1

Explicação: O -oX salva os resultados do escaneamento em formato XML, útil para integração com outras ferramentas.

15. Escaneamento de Host Único com Detecção de Scripts

Para escanear um host usando scripts de detecção:

nmap --script=safe 192.168.1.1

Explicação: Este comando usa scripts categorizados como seguros para detectar vulnerabilidades no host.

16. Escaneamento de Rede IPv6

Para escanear uma rede IPv6:

nmap -6 2001:db8::/32

Explicação: O -6 especifica um escaneamento de rede IPv6.

17. Escaneamento com Detecção de Erros de Nome

Para detectar erros de nome em DNS:

nmap --script dns-brute 192.168.1.1

Explicação: Utiliza o script dns-brute para identificar subdomínios válidos em um servidor DNS.

18. Escaneamento de Serviços com Timing Controlado

Para controlar o tempo de escaneamento:

nmap -T4 192.168.1.1

Explicação: O -T4 ajusta o tempo de escaneamento para ser mais rápido, útil em redes grandes.

19. Escaneamento de Detecção de Vulnrerabilidades

Para detectar vulnerabilidades:

nmap --script vuln 192.168.1.1

Explicação: Utiliza scripts de vulnerabilidade (vuln) para identificar fraquezas conhecidas no host.

20. Escaneamento de Evasão de Firewalls

Para evitar a detecção por firewalls:

nmap -f 192.168.1.1

Explicação: O -f fragmenta pacotes, tornando mais difícil para firewalls detectarem o escaneamento.

Conclusão

O Nmap é uma ferramenta incrivelmente poderosa e versátil para profissionais de segurança e administradores de redes. Com a capacidade de realizar uma variedade de tipos de escaneamentos, desde a descoberta básica de hosts até a detecção de vulnerabilidades específicas, o Nmap é essencial para a análise e segurança de redes. Utilizar essas funcionalidades permite uma visão abrangente do estado da rede, ajudando a identificar e mitigar potenciais ameaças.