Novo Ataque do StrelaStealer

- #Segurança, Autenticação, Autorização

- #Segurança da Informação

A preocupação com a segurança da informação deve ser constante. Da mesma forma que desenvolvemos aplicações para solucionar problemas comerciais ou transforma uma ideia em algo inovador, tem programadores criando software para ataque ou roubo de informação.

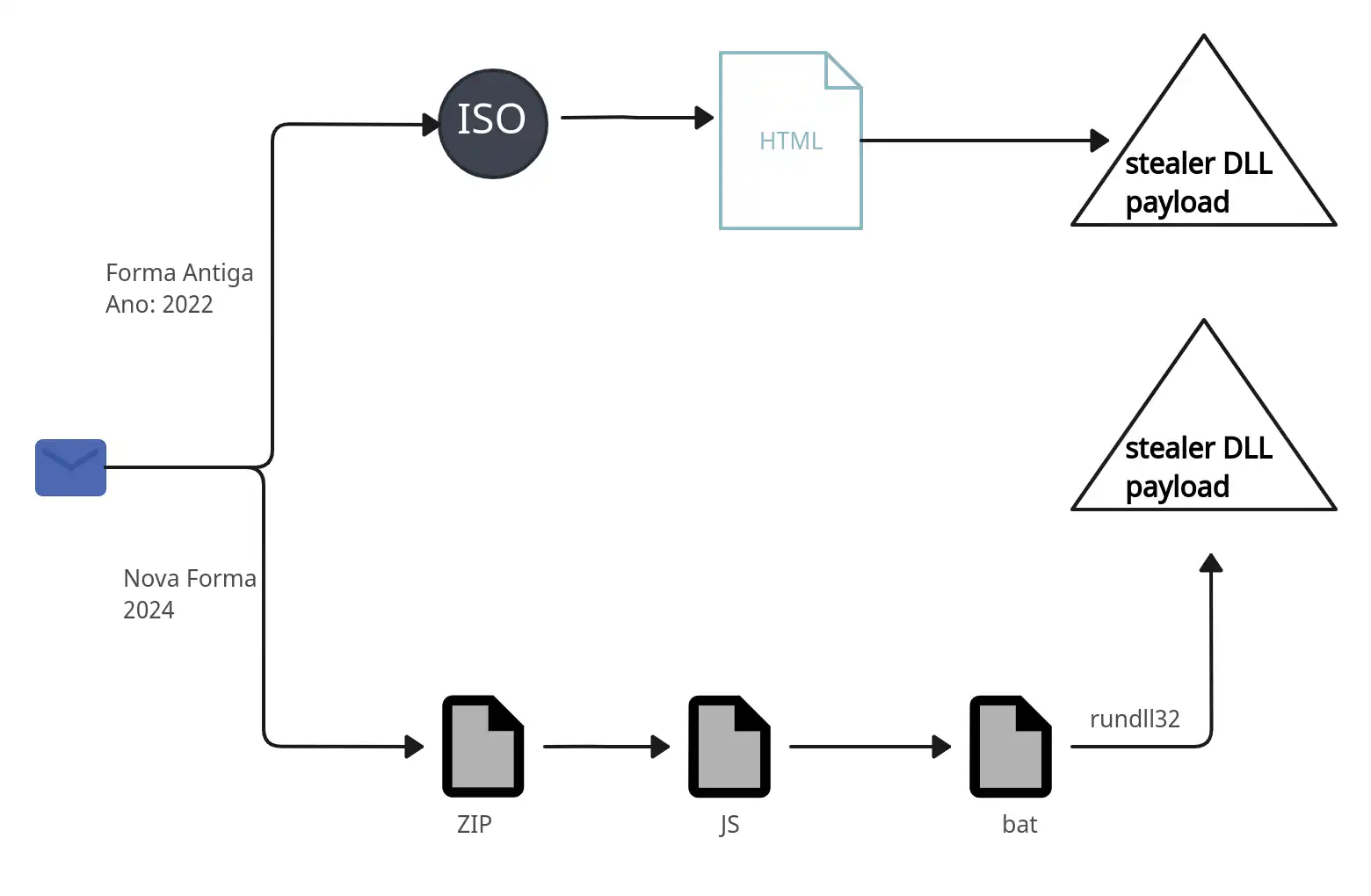

Nos Estados Unidos, pesquisadores identificaram uma nova onda de ataques de phishing visando o roubo de dados, conhecido como StrelaStealer. Através de um email com anexo, é enviado StrelaStealer um payload DLL.

Em 2022 haviam realizado vários ataques usando o StrelaStealer para desviar dados de credencias de email. Esse tipo de ataque é muito prejudicial organizações porque atacantes poderia ter acesso a informações confidenciais.

Em janeiro de 2024 uma nova onda de ataques foram disparados visando setores de alta tecnologia, finanças, jurídico, manufatura, governo, energia, seguros e construção no Estados Unidos.

Mas espera ai o que há de novo nesse ataque? Passados dois anos criaram uma variação deste vírus que tem técnicas aprimoradas de ofuscação e anti-analise. Também é propagada por email com tema de fatura com anexo em ZIP.

Como tudo funciona? O arquivo JavaScript é executado para extrair os arquivos contidos no arquivo ZIP. Um desses arquivos é um arquivo em lote, que por sua vez é executado para iniciar o rundll32.exe, que carrega e executa a DLL maliciosa responsável por roubar as credenciais de login de e-mail. Esse método é uma técnica comum usada por Malware para camuflar suas atividades maliciosas e evitar detecção.

O aprendizado é grande e constante, a cada dia algo está evoluindo e de maneira muito rápida. Desafio muito grande para quem é da área de segurança e também para nós desenvolvedores. Aprimorar as técnicas para desenvolver softwares mais seguros. Uma dica é criar estratégias de mitigação contra tais ameaças geralmente envolvem o uso de medidas robustas de cibersegurança, como atualizações regulares de software, uso de senhas fortes e únicas, implementação de autenticação multifator e manutenção da conscientização sobre tentativas de phishing e outras atividades maliciosas.