Políticas IAM: Entendendo como o acesso funciona na AWS

- #AWS

- #AWS IAM

Se você está começando a estudar AWS, provavelmente já ouviu falar em IAM (Identity and Access Management) , o serviço que controla quem pode fazer o quê dentro da nuvem. Mas, à primeira vista, ele pode parecer um quebra-cabeça cheio de usuários, grupos, políticas e permissões. A boa notícia? Tudo faz sentido quando a gente entende a lógica por trás.

Como funcionam os grupos e as políticas

Pense na seguinte situação:

Você tem um time de desenvolvedores: Laura, Diego e Marcos. Para facilitar, você cria um grupo chamado “Desenvolvedores” e anexa uma política a ele. Pronto isso significa que todos os membros desse grupo herdam automaticamente as permissões definidas nesta política.

Agora imagine um segundo grupo chamado “Operações”, onde estão Paula e Rafael. Esse grupo tem uma política diferente, com permissões específicas para o trabalho deles.

E o Pedro, que não faz parte de nenhum grupo? Sem problema! É possível criar uma política inline (ou embutida), aplicada diretamente ao usuário. Assim, mesmo fora de um grupo, ele ainda pode ter permissões próprias.

Mas o IAM vai além disso. Suponha que Marcos (do grupo Desenvolvedores) e Rafael (do grupo Operações) também façam parte da equipe de Auditoria.

Se você anexar uma política ao grupo “Auditoria”, ambos vão herdar essas permissões adicionais.

No fim das contas:

- Marcos terá permissões de Desenvolvedor + Auditoria

- Rafael terá permissões de Operações + Auditoria

Essa herança de permissões é o que torna o IAM tão poderoso e flexível. Você consegue controlar acessos de forma organizada e segura, sem precisar definir tudo manualmente usuário por usuário.

Estrutura de uma política IAM

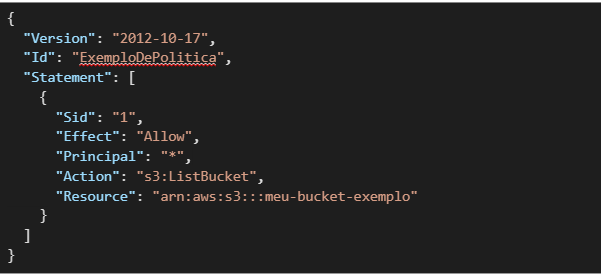

As políticas são o coração do IAM. Elas são documentos em JSON que dizem à AWS exatamente o que é permitido ou negado.

Veja um exemplo básico:

Vamos entender o que significa cada parte:

Por que o IAM é tão importante

O IAM é um dos pilares de segurança da AWS. Ele garante que as pessoas certas tenham os acessos certos, de forma controlada e auditável. Com ele, você consegue criar uma estrutura clara e segura essencial para quem quer trabalhar com Cloud Computing de forma profissional.