Ransomware: Enendendo a Ameaça que Pode Paralisar Empresas

- #Segurança da Informação

Índice

📕 introdução

🎯 Objetivo

📝 O que é Ransomware?

⚠️ Como funciona e o que faz um Ransomware?

📍 Como indentificar um Ransomware?

📋Como remover um Ransomware?

💻Tipos de Ransomware

💻3 Equipamentos da QNAP que protegem seus dados contra o Ransomware

📚Pyton Como Escudo Digital: Reforçando a Segurança Cibernética com Programação

✅ Conclusão

📚Referências

📕Introdução

O vasto mundo da segurança cibernética é tão implacável e destrutivo quanto o ransomware. O malware em questão tem o potencial de encerrar empresas e organizações em questão de minutos, ao mesmo tempo em que prejudica sua reputação, a confiança dos clientes e os riscos financeiros.

O ransomware é uma arma digital nas mãos de cibercriminosos que não têm escrúpulos em explorar as vulnerabilidades de sistemas de todos os tamanhos, desde pequenas empresas até grandes corporações e instituições governamentais. Seu modus operandi é enganosamente simples: uma vez infiltrado em um sistema, ele criptografa dados essenciais e, em seguida, exige um resgate em troca da chave de descriptografia.

A ameaça é real e crescente. Empresas de todos os setores têm sido alvo de ataques de ransomware que interrompem operações críticas e, em muitos casos, levam á perda irrecuperável de dados preciosos. A questão que se coloca é: como podemos enfrentar essa ameaça crescente e proteger nossas organizações?

Neste artigo, exploraremos o ransomware em profundidade. Vamos desvendar suas várias facetas, entender como funciona e analisar os diferentes tipos de ataques que ele pode lançar. Além disso, abordaremos estratégias de prevenção e respostas eficazes para ajudar a proteger empresas contra essa ameaça cibernética. Afinal, a melhor maneira de enfrentar o ransomware é compreendê-lo completamente e estar preparado para agir.

🎯Objetivo

O objetivo desse artigo é fornecer aos leitores uma compreensão completa sobre o ransomware, uma ameaça cibernética que pode ter sérias consequências para empresas organizações. Ao explorar esse tópico, buscamos atingir os seguintes objetivos

- Conscientização: Informar os leitores sobre o que é ransomware, como ele funciona e por que é uma ameaça significativa no cenário da segurança da cibernética.

- Educação: Oferecer informações detalhadas sobre os diferentes tipos de ransomware, seus métodos de propagação e táticas utilizadas pelo cibercriminosos.

- Prevenção: Destacar as melhores práticas e estratégias para proteger sistemas e dados contra ataques de ransomware, incluindo atualizações de segurança, backups regulares e conscientização do usuário.

- Resposta: Orientar as organizações sobre como responder eficazmente a um ataque de ransomware, incluindo a importância da comunicação. isolamento de sistemas afetados e considerações legais.

- Ética: Abordar as implicações éticas de estudar e pesquisar ransomware, enfatizando a importância de abordar esse tópico de maneira responsável e ética.

- Exemplos e Casos de Estudo: Apresentar exemplos notórios de ataques de ransomware, e casos de estudo de empresas que enfrentaram essa ameaça, destacando lições aprendidas e estratégias de recuperação.

📝O que é Ransomware?

Em um mundo cada vez mais conectado, a segurança cibernética se tornou uma preocupação central para empresas, organizações e indivíduos. Entre as muitas ameaças que pairam sobre o ciberespaço, o ransomware emergiu como uma das mais insidiosas e prejudiciais.

O ransomware é um tipo de malware (software malicioso) que se destaca por uma característica particularmente sinistra: ele sequestra seus dados. Funciona assim: quando um sistema é infectado por ransomware, o malware criptografa os arquivos e dados nele contidos, tornando-os inacessíveis ao proprietário legítimo. Em seguida, exige um resgate (ou “resgate”) em troca da chave de descriptografia necessária para recuperar os dados.

O nome “ransomware” se origina das palavras “ransom” (resgate, em inglês) e “ware” (de software), indicando claramente a natureza do ataque. Os criminosos por trás do ransomware agem como sequestradores digitais, e o “resgate” solicitado frequentemente é pago em criptomoedas, como Bitcoin, tornando a transação díficil de ser rastreada.

Este tipo de ameaça é notório pela eficácia com que interrompe operações comercias e afeta a vida cotidiana. Quando um sistema é infectado por ransomware, os arquivos essenciais para as operações diárias de uma empresa, os dados pessoais preciosos de um indivíduo ou até mesmo registros de saúde críticos podem ser tornados inacessíveis. O impacto financeiro e operacional pode ser significativo, especialmente para organizações que não têm medidas de segurança adequadas em vigor.

Os ataques de ransomware não discriminam entre alvos. Pequenas empresas, grandes corporações, instituições governamentais e até mesmo hospitais têm sido vítimas desses ataques devastadores. Além disso, a sofisticação das táticas de ransomware continua a evoluir, tornando esses ataques ainda mais perigosos.

O ransomware é muito mais do que apenas software malicioso. É uma ameaça que visa diretamente os dados e a continuidade dos negócios. Neste artigo, exploraremos em detalhes como o ransomware funciona, os tipos de ataques que podem ser lançados, bem como estratégias para proteger-se contra essa ameaça crescente. É essencial entender essa ameaça para podermos nos defender adequadamente contra ela.

⚠️Como funciona e o que faz um Ransomware?

1.Infecção Inicial:

- O processo começa quando um sistema é infectado por meio de uma variedade de vetores. Isso pode ocorrer por meio de anexos de e-mail maliciosos, downloads de sites comprometidos, exploração de vulnerabilidades não corrigidas ou até mesmo por meio anexos em redes socias.

2.Criptografia de Dados:

- Após a infecção bem-sucedida, o ransomware começa a criptografar arquivos e dados no sistema da vítima. Ele utilizar algoritmos de criptografar arquivos e dados no sistema da vítima. Ele utiliza algoritmos de criptografia fortes, tornando virtualmente impossível quebrar a criptografia sem a chave de descriptografia correta.

3.Notificação da Vítima:

- Uma vez que os arquivos estão criptografados, o ransomware exibe uma notificação á vítima, geralmente em formato de janela pop-up ou uma tela de bloqueio. Essa notificação informa á vítima que seus dados foram sequestrados e que eles precisam pagar um resgate para obter a chave de descriptografia.

4.Exigência de Resgate:

- O resgate, geralmente exigido em criptomoedas para dificultar o rastreamento, varia em valor. As exigências de resgate podem variar de algumas centenas a milhares de dólares ou mais, dependendo do ataque e do valor dos dados para a vítima.

5.Ameaça de Exposição ou Exclusão de Dados:

- Para aumentar a pressão sobre a vítima, alguns ransomwares ameaçam expor os dados criptografados publicamente ou excluí-los permanentemente se o resgate não for pago dentro de um prazo estabelecido.

6.Pagamento do Resgate:

- As vítimas que optam por pagar o resgate enviam o valor solicitado ao endereço de carteira de criptomoeda fornecido pelos cibercriminosos. Após a confirmação do pagamento, os criminosos fornecem a chave de descriptografia.

7.Descriptografia (ou Não):

- Se a vítima tem sorte, os criminosos fornecerão a chave de descriptografia após o pagamento. No entanto, não há garantia de que os dados serão totalmente recuperados, e os criminosos podem falhar em cumprir a promessa.

8.Consequências da Recuperação ou Não Recuperação

- As organizações que pagam o resgate podem recuperar seus dados, mas isso não garante que suas redes estejam livres de malware. Aqueles que não pagam enfrentam a perda permanente de dados e possíveis problemas legais ou éticos.

📍Como indentificar um Ransomware

A identificação precoce de um ataque de ransomware é fundamental para tomar medidas imediatas para mitigar os danos. No entanto, a detecção de ransomware pode ser desafiadora, uma vez que os criminosos frequentemente tentam esconder seus ataques. Aqui estão algumas indicações que podem ajudá-lo a identificar um possível ataque de ransomware:

1.Extensão de Arquivo Alterada:

- Um indicador comum de ransomware é a mudança da extensão de arquivo dos arquivos criptografados. Por exemplo, os arquivos podem ter uma extensão “.encrypted” ou algo semelhante adicionado a eles.

A imagem mostra um exemplo de como os arquivos de um computador podem ficar inacessíveis devido a um ataque de criptografia, onde somente o criminoso que lançou o ataque possui a senha para desbloqueá-los.

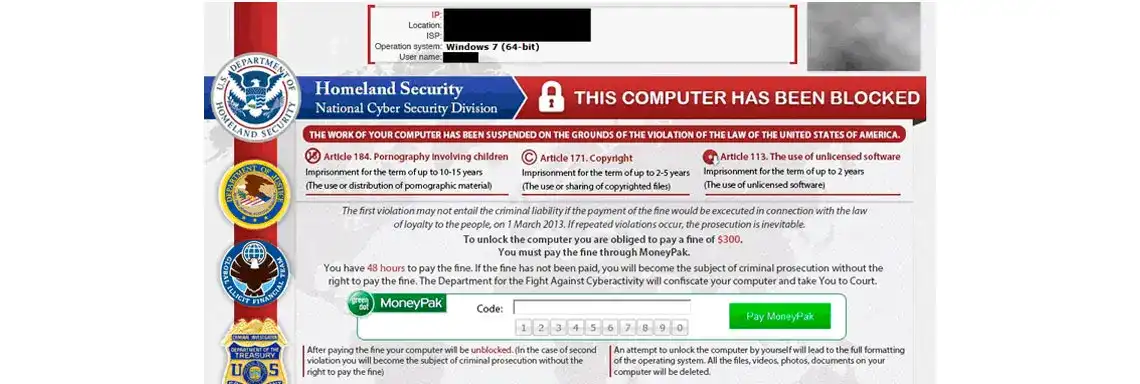

2.Mensagem de Resgate:

- Ransomware geralmente exibe uma mensagem de resgate na tela da vítima, exigindo pagamento em criptomoeda em troca da chave de descriptografia. Essa mensagem pode incluir instruções sobre como pagar o resgate.

- Veja abaixo um exemplo de uma mensagem de resgate encontrada em uma máquina contaminada.

3.Arquivos incessíveis:

- Os arquivos afetados pelo ransomware não podem ser abertos ou acessados normalmente. Tentativas de abrir esses arquivos resultam em erros de leituras.

- O IceFire (também conhecido como iFire) é um tipo de ransomware que criptografa arquivos, adiciona a extensão ".iFire" aos nomes dos arquivos e cria um arquivo chamado "iFire-readme.txt" (uma nota de resgate). Seu objetivo é tornar os arquivos inacessíveis até que um resgate seja pago.

- Um exemplo de como o IceFire renomeia arquivos: altera "1.jpg" para "1.jpg.iFire", "2.png" para "2.png.iFire" e assim por diante. O IceFire funciona em sistemas operacionais Windows e Linux.

- A imagem a baixo mostrar um exemplo dos ficheiros encriptados por este ransomware:

4.Aviso de Bloqueio de Tela:

- Em alguns casos, ransomware pode bloquear completamente a tela do computador, exibindo uma mensagem de resgate e impedindo que o usuário acesse o sistema.

- A imagem abaixo mostrar um exemplo de uma tela bloqueada

5.Nomes de Arquivos Criptografados:

- Ransomware pode renomear os arquivos criptografados com nomes aleatórios ou alfanuméricos para dificultar a indentificação.

- Veja um exemplo na imagem abaixo

6.ID Ransomware.

- O ID Ransomware é uma ferramenta online gratuita que ajuda a identificar o tipo específico de ransomware que infectou um sistema. Ele é útil para vítimas de ransomware que desejam entender melhor a natureza da ameaça e, às vezes, encontrar ferramentas de descriptografia correspondentes. Aqui estão os passos para usar o ID Ransomware:

- Você tem duas opções principais para fornecer informações ao ID Ransomware:

- Carregar um Arquivo de Ransomware: Se você tiver um arquivo de ransomware em seu sistema (geralmente com uma extensão de arquivo estranha), você pode fazer o upload dele diretamente para o site.

- Inserir uma nota de Resgate: Se você tiver a mensagem de resgate exibida pelo ransomware, copie e cole o texto completo dessa mensagem no campo correspondente.

Exemplo 1 (ransomware Qewe [Stop/Djvu]):

Exemplo 2 (ransomware .iso [Phobos]):

- Lembre-se de que o ID Ransomware não garante uma identificação precisa em todos os casos, mas é uma ferramenta útil para obter informações sobre a natureza do ransomware.

7.Pesquisar ferramentas de desencriptação de ransomware:

os algoritmos de criptografia usados pela maioria das infecções de ransomware são extremamente sofisticados e , mesmo que a criptografia seja executada corretamente , apenas o desenvolvedor é capaz de restaurar os dados. chave específica , que é gerada durante a criptografia. É é impossível restaurar dados sem chave.

O "No More Ransom Project" é uma iniciativa colaborativa que reúne agências de aplicação da lei, empresas de segurança cibernética e instituições acadêmicas para combater o ransomware e ajudar as vítimas a recuperar seus dados sem pagar resgates. A plataforma fornece uma variedade de ferramentas de descriptografia gratuitas para várias variantes de ransomware. Você pode acessar o projeto no site oficial em https://www.nomoreransom.org/.

- Acesse o Site do No More Ransom Project:

- Vá para o site oficial do No More Ransom Project em https://www.nomoreransom.org/pt/index.html

- Escolha a Ferramenta de Descriptografia:

- No site, você encontrará uma lista de ransomwares com ferramentas de descriptografia disponíveis. Se você conhece o nome ou a extensão do ransomware que infectou seu sistema, clique no ransomware correspondente.

- Siga as instruções:

- Cada página de ransomware listará informações sobre o ransomware específico, bem como instruções sobre como usar a ferramenta de descriptografia disponíveis. Se você conhece oo nome ou a extensão do ransomware que infectou seu sistema, clique no ransomware correspondente.

- Faça o Download da Ferramenta de Descriptografia:

- Na página do ransomware, você encontrará um link para fazer o download da ferramenta de descriptografia. Clique no link para baixar a ferramenta.

- Execute a Ferramenta de Descriptografia:

- Após fazer o download, execute a ferramenta de descriptografia de acordo com as instruções fornecidas. Normalmente, você precisará selecionar os arquivos criptografados e seguir os passos fornecidos pela ferramenta.

- Recupere seus Arquivos:

- Se a ferramenta de descriptografia for bem-sucedida, ela descriptografará seus arquivos e tornará os dados novamente acessíveis. Certifique-se de fazer backup dos arquivos descriptografados.

8.Denuncie o Incidente:

- Sempre denuncie incidentes de ransomware às autoridades locais de aplicação da lei ou a agências de segurança cibernética. Eles podem ajudar a rastrear os criminosos e fornecer orientações adicionais sobre como lidar com o ataque.

📋Como remover um Ransomware?

Remover um ransomware de um sistema comprometido é uma tarefa desafiadora, pois essas ameaças são projetadas para criptografar seus dados e impedir o acesso. É importante notar que a remoção do ransomware não descriptografará automaticamente seus arquivos; no entanto, você deve seguir estas etapas para mitigar os danos e restaurar a segurança do sistema:

Tanto o tipo de ransomware e a fase em que a infecção é detectada têm um impacto significativo na luta contra o vírus .impacto na luta contra o vírus . a remoção de malware e a restauração de arquivos não é possível com todas as variantes de ransomware . Aqui estão três métodos para lidar com uma infecção.

1.Isolamento do Sistema:

- Algumas infecções do tipo ransomware são projetadas para encriptar os ficheiros em dispositivos de armazenamento externos, infectá-los e até mesmo distribuir por toda a rede local. Por este motivo, é muito importante isolar o dispositivo infectado (computador) o mais rápido possível.

- Desligue-se da internet.

- Algumas infecções do tipo ransomware são projetadas para encriptar os ficheiros em dispositivos de armazenamento externos, infectá-los e até mesmo distribuir por toda a rede local. Por este motivo, é muito importante isolar o dispositivo infectado (computador) o mais rápido possível.

- Navegue até o "Painel de Controlo", clique na barra de pesquisa no canto superior direito do ecrã, digite "Central de Rede e Partilha" e selecione o resultado da pesquisa:

Clique na opção "Alterar configurações do adaptador" no canto superior esquerdo da janela:

Clique com o botão direito em cada ponto de ligação e selecione "Desativar". Uma vez desativado, o sistema não estará mais ligado à internet. Para reativar os pontos de ligação, basta clicar com o botão direito novamente e selecionar "Ativar".

2.Desligar todos os dispositivos de armazenamento

- Como afirmado anteriormente , o ransomware tem a capacidade de encriptar dados e infiltrar-se em todos os dispositivos de armazenamento conectados a um computador. Como resultado , todos os dispositivos de armazenamento externos (unidades flash, discos rígidos portáteis , etc.) devem ser desconectados imediatamente; no entanto, recomendamos que você ejete cada dispositivo antes de desconectá-lo para evitar corrupção de dados :

- PASSO 2:

Navegue até "O Meu Computador", clique com o botão direito em cada dispositivo desligado e selecione "Ejetar":

3.Faça uma verificação.

- Execute o aplicativo Recuva e siga as instruções. Existem várias janelas que lhe permitirão escolher quais tipos de peixes procurar , quais locais devem ser verificados , e assim por diante . Resta selecionar as opções desejadas e iniciar o processo de restos. é_para selecionar as opções desejadas e iniciar o processo de verificação . Recomendamos que você você ative a “ Verificação Completa” antes de ativar; caso contrário, os recursos de digitalização da aplicação serão limitados.“ Verificação Completa” antes de começar; caso contrário, os recursos de digitalização da aplicação serão limitados.

Aguarde o Recuva concluir terminar a verificação. a duração da verificação depende do número e tamanho dos arquivos que estão sendo verificados (por exemplo, várias centenas de gigabytes podem levar mais de uma hora para serem verificados ). você adicionar dados extras (por exemplo, downloads/contegamento de arquivos ) durante a verificação, isso tornará o processo mais lento:

Terminado o processo , selecione as pastas/ficheiros que pretende restaurar e basta clicar em “ Recuperar” . Deve - se observar que é necessário algum espaço livre em sua unidade de armazenamento para restaurar os dados:

tiver backups recentes de seus arquivos, você poderá restaurá- los após remover o ransomware e garantir Caso contrário , recuperar arquivos criptografados sem uma chave de descriptografia pode ser difícil, a menos que ferramentas estão disponíveis para a variante específica de ransomware que infectou o sistema. sites de segurança ou entre em contato com especialistas em segurança para obter assistência nesse processo.

Terminado o processo , selecione as pastas/ficheiros que pretende restaurar e basta clicar em “ Recuperar” . Deve - se observar que é necessário algum espaço livre em sua unidade de armazenamento para restaurar os dados:

4.Restauração do Sistema:

- Dependendo da gravidade da infecção , pode ser necessário restaurar o sistema para um ponto anterior ou reinstalá - lo completamente Isso ajuda na remoção de quaisquer restos de ransomware e garante um ambiente limpo .

💀Tipos de Ransomware

O ransomware é uma ameaça cibernética que se tornou cada vez mais prevalente nos últimos anos. Ele se destaca por sua capacidade de criptografar arquivos ou bloquear o acesso ao sistema da vítima, exigindo um resgate em troca da chave de descriptografia. Existem vários tipos de ransomware, cada um com suas próprias características e métodos de ataque. Neste artigo, exploraremos alguns dos tipos mais comuns de ransomware.

WannaCrypt (ou WannaCry) / Crypto malware

O WannaCrypt, também conhecido como WannaCry, é um dos ransomwares mais notórios e amplamente divulgados da história da cibersegurança.Sua disseminação massiva em maio de 2017 causou estragos em todo o mundo, afetando empresas, organizações governamentais e indivíduos. Vamos explorar os principais aspectos desse malware:

Origens e Propagação:

- O WannaCry foi inicialmente distribuído por meio de e-mails de phishing, que continham anexos maliciosos ou links para downloads.

- Uma vez que um sistema foi infectado, o ransomware se espalhava lateralmente para outros dispositivos na mesma rede, explorando uma vulnerabilidade conhecida no protocolo SMB (Server Message Block).

Funcionamento:

- Assim que um dispositivo era infectado, o WannaCry criptografava os arquivos da vítima e bloqueava o acesso a eles.

- Uma tela de resgate aparecia, exigindo um pagamento em Bitcoin para fornecer a chave de descriptografia.

- Caso o resgate não fosse pago em um determinado prazo, os arquivos poderiam ser permanentemente perdidos.

Impacto Global:

- O WannaCry causou estragos em todo o mundo, afetando hospitais, empresas, governos e indivíduos em mais de 150 países.

- Algumas organizações, como o NHS (Serviço Nacional de Saúde) do Reino Unido, tiveram seus sistemas de saúde paralisados, afetando o atendimento aos pacientes.

- Um ataque global de proporções virtuais atingiu pessoas, empresas e instituições em todo o mundo, incluindo hospitais públicos no Reino Unido e grandes empresas espanholas , como o Santander e a Telefónica. E, apesar de o ataque e as suas consequências terem sido enormes , é possível que isso pudesse ter sido evitado.

- Segundo às autoridades europeias , mais de 200 milhões de computadores foram infectados. Apesar de os factoataques mais notáveis terem ocorrido na Europa de Leste , o país com o maior número de vítimas foi, de longe , a Rússia.que os ataques mais notáveis ocorreram na Europa Oriental , o país com o maior número de vítimas foi, de longe, a Rússia. houve vários casos no Brasil; segundo relatório da Avast , o país foi o quinto mais afetado.

- De acordo com uma empresa de segurança , “WannaCry” é uma família de malware projetada para atingir usuários de vários países. O facto do seu “manual” (o texto que diz à vítima o que fazer para recuperar os seus dados) poder ser facilmente traduzido para vários idiomas, como mostra a imagem abaixo:

Exploração da Vulnerabilidade EternalBlue:

- O WannaCry explorou uma vulnerabilidade chamada EternalBlue, que estava presente em sistemas Windows não atualizados. A vulnerabilidade havia sido corrigida pela Microsoft antes do ataque, mas muitos sistemas não haviam aplicado a atualização de segurança.

- A disseminação do WannaCry foi finalmente interrompida por um pesquisador de segurança que descobriu uma maneira de desativar o malware.

- A Microsoft também lançou patches de segurança para sistemas desatualizados para proteger contra a vulnerabilidade EternalBlue.

Conclusão

O WannaCry foi um dos eventos mais impactantes no mundo da segurança cibernética e serviu como um alerta para a importância da proteção contra ransomware e a necessidade de manter sistemas atualizados.

Locker (Bloqueador)

Hoje, enfrentamos uma ameaça cibernética que tem causado preocupação entre líderes empresariais e governos nacionais: o ransomware. Para se ter uma ideia, o governo dos EUA vê isso como uma ameaça à segurança nacional e recentemente reuniu líderes de vários países para discutir esta questão séria e prejudicial para todos.

Entre os tipos de ameaças dessa natureza, o ransomware locker é uma das que demanda atenção. Entenda mais a seguir sobre essa ameaça e confira como se proteger dela.

Um "Locker" é um tipo de malware (software malicioso) que tem como objetivo bloquear ou restringir o acesso a um dispositivo ou a determinados recursos dentro de um dispositivo. O nome "Locker" deriva de "lock" (bloquear, em inglês), pois seu principal propósito é bloquear o acesso do usuário a partes essenciais do sistema ou a dados pessoais.

Características de um Locker

- Bloqueio de Acesso: O Locker geralmente impede o acesso do usuário ao sistema ou a arquivos específicos, como documentos, imagens ou vídeos.

- Resgate (Ransom): Em muitos casos, o Locker exige um pagamento de resgate (geralmente em criptomoedas, como Bitcoin) para desbloquear o dispositivo ou os arquivos.

- Tela de Resgate: Os Lockers costumam exibir uma tela de resgate, que informa à vítima que seus arquivos ou dispositivo estão bloqueados e fornece instruções sobre como pagar o resgate.

- Táticas de Intimidação: Muitos Lockers utilizam táticas de intimidação, como ameaçar a exclusão permanente de arquivos se o resgate não for pago dentro de um prazo específico.

- Exploração de Vulnerabilidades: Alguns Lockers exploram vulnerabilidades em sistemas operacionais ou software desatualizado para ganhar acesso ao dispositivo.

Exemplos de Lockers Notórios:

- FBI Ransomware: Também conhecido como "Reveton", este Locker alegava ser do FBI e afirmava que o usuário havia cometido atividades ilegais. Pedia um resgate para desbloquear o dispositivo.

- Police Ukash Ransomware: Semelhante ao FBI Ransomware, este malware afirmava ser da polícia e alegava atividades ilegais, exigindo um resgate para desbloqueio.

- LockerGoga: Este ransomware de alto perfil atacou várias empresas em 2019, bloqueando o acesso a sistemas corporativos e pedindo grandes resgates.

O petya

O ransomware Petya é um tipo de malware malicioso que criptografa os dados do computador da vítima e exige o pagamento de um resgate (ransom) em troca da chave de descriptografia. O Petya é conhecido por ser especialmente destrutivo e, em alguns casos, pode impedir completamente o acesso aos sistemas afetados.

No entanto, enquanto muitas outras linhas de ransomware se concentram em arquivos pessoais , como documentos ou fotos, o Petya tem a capacidade de criptografar todo o disco rígido , impossibilitando a inicialização do computador .

De onde vem o ransomware Petya?

O Petya ganhou notoriedade após uma série de ataques que pareciam ter como alvo principalmente a Ucrânia em junho de 2017. Inicialmente, esses ataques foram associados a uma atualização de software infectada chamada "MeDoc", que é amplamente usada na Ucrânia para contabilidade e impostos. Acredita-se que a disseminação do Petya começou a partir desse ponto.

O Petya pode ter começado originalmente como um ransomware legítimo, com o objetivo de criptografar os dados das vítimas e exigir um resgate em troca da chave de descriptografia. No entanto, algumas variantes posteriores do Petya foram além, tornando-se destrutivas e não fornecendo meios eficazes para a recuperação dos dados, mesmo

Como o Petya funciona?

ransomware Petya criptografa a tabela mestre de arquivos (MFT) do seu computador . O MFT é o guia de referência rápida do seu referência rápida do computador para cada arquivo do disco rígido .guia para cada arquivo em seu disco rígido . o MFT , seu computador não conseguirá encontrar nenhum arquivo e , como resultado , não conseguirá iniciar ou funcionar normalmente.

A vítima instala acidentalmente o Petya em um computador Windows e infecta o registro mestre de inicialização ( MBR). MBR é um componente da programação de um computador responsável por carregar seu sistema operacional sempre que o computador é ligado . _ Após entrar no MBR, Petya força o computador a reiniciar e começa a criptografar o MFT enquanto envia sua mensagem de resgate .mensagem

momento, o computador não consegue acessar nada no disco rígido , incluindo o sistema operacional .

Um exemplo na imagem abaixo

Interface de ransomware bloqueando a inicialização do Windows.

Destruição do MBR:

Além de criptografar arquivos, algumas variantes do Petya têm a capacidade de danificar o Mestre de Inicialização (MBR) do sistema. Isso torna o sistema inacessível e pode exigir uma reinstalação completa do sistema operacional.

Conclusão

O Petya é uma ameaça séria à segurança cibernética e destaca a importância de medidas preventivas, como manter sistemas e software atualizados, realizar backups regulares e educar os usuários sobre a prevenção de ataques de ransomware.

O EternalPetya

O EternalPetya, também conhecido como Petya, é uma variante do ransomware Petya/NotPetya que surgiu em junho de 2017. Assim como o NotPetya, o EternalPetya teve um impacto global significativo e causou estragos em empresas e organizações em todo o mundo. Aqui estão alguns pontos-chave sobre o EternalPetya:

Baseado em Vulnerabilidades Exploradas:

- O EternalPetya aproveitou uma vulnerabilidade no protocolo Server Message Block (SMB) do Windows chamada EternalBlue, que foi originalmente desenvolvida pela Agência de Segurança Nacional dos Estados Unidos (NSA) e posteriormente vazada pelo grupo Shadow Brokers. Essa vulnerabilidade permitiu que o malware se espalhasse rapidamente por redes corporativas sem a necessidade de interação direta do usuário.

Criptografia

Ao contrário do Petya, o EternalPetya criptografa os arquivos com as seguintes extensões antes do desligamento do sistema:

Para a criptografia, o cryptolocker utiliza o Microsoft Cryptographic Provider. EternalPetya gera uma chave AES-128 para todos os arquivos e exporta-a usando um certificado X509 codificado (chave pública RSA-2048) importado com X509_ASN_ENCODING | Tipo PKCS_7_ASN_ENCODING.

A chave de sessão AES criptografada é exportada como SIMPLEBLOB e armazenada em um arquivo README.

Para evitar sobrecarregar a CPU, o ransomware espera um minuto antes de iniciar um novo thread para realizar a criptografia e propagação. Aguarda mais um minuto antes de criar um arquivo README.

Desligando o sistema

Para desligar o sistema, o EternalPetya cria uma tarefa para iniciar o comando 'shutdown,exe /r /f' em 10-60 min:

Escondendo seus rastros

Para ocultar seus próprios rastros do log de eventos, EternalPetya executa o seguinte comando:

Carregador de inicialização

O ransomware EternalPetya substitui 22 setores no início do disco rígido primário \Device\Harddisk\DR0 colocando seu carregador de boot e kernel próprio como todas as modificações anteriores do Petya para evitar que o Windows seja inicializado.

O código EternalPetya escrito no setor de inicialização:

Após a reinicialização, ele começa a criptografar o MFT, mostrando um progresso falso do CHKDSK:

Assim que a criptografia for concluída, será exibida a seguinte mensagem:

Impacto global

O impacto global do EternalPetya, também conhecido como Petya ou NotPetya, foi significativo e teve sérias repercussões em organizações e empresas em todo o mundo. Aqui estão alguns aspectos do impacto global desse malware destrutivo:

- Disrupção Empresarial: O EternalPetya causou uma interrupção significativa nas operações de várias empresas e organizações. Muitas empresas tiveram seus sistemas de computador comprometidos e tornados inoperáveis, afetando a continuidade dos negócios.

- Ampla Disseminação: O malware se espalhou rapidamente em todo o mundo, aproveitando a vulnerabilidade EternalBlue no protocolo SMB do Windows. Isso permitiu que o EternalPetya se propagasse lateralmente dentro de redes corporativas, infectando uma série de sistemas em um curto período de tempo.

- Danos Financeiros: As organizações afetadas pelo EternalPetya enfrentaram custos significativos para recuperar e reconstruir seus sistemas, além de possíveis perdas financeiras devido à interrupção das operações comerciais.

- Desafios de Recuperação de Dados: Como o EternalPetya causou danos aos sistemas de arquivos e ao Mestre de Inicialização (MBR), muitas vítimas tiveram dificuldade em recuperar seus dados, mesmo após pagar um resgate, pois o malware não forneceu uma chave de descriptografia eficaz.

Natureza Destrutiva:

Assim como o NotPetya, o EternalPetya foi altamente destrutivo. Ele não apenas criptografou os arquivos das vítimas, mas também danificou o Mestre de Inicialização (MBR) dos sistemas infectados, tornando-os inoperáveis. Como resultado, mesmo que as vítimas pagassem o resgate, não havia garantia de que conseguiriam recuperar seus dados ou tornar seus sistemas funcionais novamente.

Sem Chave de Descriptografia Efetiva:

Ao contrário de alguns ransomwares, que fornecem uma chave de descriptografia após o pagamento do resgate, o EternalPetya não tinha uma implementação eficaz para isso. Isso levou muitos especialistas em segurança a acreditar que o principal objetivo do malware não era o ganho financeiro, mas sim causar caos e destruição.

Conclusão

Em resumo, o EternalPetya foi uma variante do ransomware Petya/NotPetya que explorou a vulnerabilidade EternalBlue para se espalhar rapidamente e causar danos significativos a organizações em todo o mundo. Sua natureza altamente destrutiva e a motivação por trás do ataque ainda são tópicos de investigação e debate contínuos.

O Reveton

O Reveton Ransomware, também conhecido como Trojan:Win32/Reveton, é uma forma de malware do tipo ransomware. Essa ameaça é projetada para criptografar os arquivos do sistema ou bloquear o acesso ao computador da vítima e, em seguida, exigir um pagamento de resgate para restaurar o acesso aos arquivos ou ao sistema. Aqui estão algumas características comuns do Reveton Ransomware:

1. Táticas de Extorsão:

O Reveton Ransomware é notório por suas táticas de extorsão. Quando infecta um computador, ele exibe uma mensagem de tela cheia que geralmente se faz passar por uma notificação de autoridades legais, como o FBI ou a polícia. A mensagem alega que o computador foi bloqueado devido a atividades ilegais, como o uso de pornografia infantil ou o download ilegal de conteúdo protegido por direitos autorais. A vítima é instruída a pagar um resgate para desbloquear o computador.

2. Bloqueio do Computador:

O Reveton pode bloquear o acesso ao sistema operacional da vítima, impedindo que ela use o computador até que o resgate seja pago.

3. Ameaças e Coerção:

A mensagem de extorsão muitas vezes inclui ameaças e coerção para fazer a vítima acreditar que está em sérios apuros legais e que deve pagar o resgate imediatamente.

💻3 Equipamentos da QNAP que protegem seus dados contra o Ransomware

NAS TS-431K

O QNAP TS-431K é um dispositivo de armazenamento NAS (Network-Attached Storage) projetado pela QNAP Systems. Ele oferece uma solução eficaz para armazenamento, compartilhamento e gerenciamento de dados em rede para uso doméstico ou pequenos escritórios. Aqui estão algumas das principais características e recursos do QNAP TS-431K:

1.Recursos de Segurança Avançados:

O TS-431K inclui recursos de segurança para proteger seus dados, incluindo criptografia de volume, detecção de intrusão, bloqueio de IP e autenticação em duas etapas. Isso ajuda a manter seus dados seguros contra ameaças cibernéticas.

2.Backup e Sincronização:

O NAS oferece várias opções de backup e sincronização, incluindo suporte para Apple Time Machine, RTRR (Real-Time Remote Replication), rsync e muito mais. Isso permite que você faça backup de seus dados de forma eficaz e os mantenha protegidos contra perda.

TS-451+

O QNAP TVS-473e é um dispositivo de armazenamento NAS (Network-Attached Storage) de alto desempenho projetado para atender às necessidades de usuários domésticos avançados e pequenas empresas que buscam armazenamento escalável, velocidade e recursos avançados. Abaixo, destacam-se algumas das principais características e vantagens do TVS-473e:

1.Processador de Alto Desempenho:

O TVS-473e é alimentado por um processador AMD R-Series quad-core de 2,1 GHz (até 3,4 GHz em modo Turbo) com arquitetura de 64 bits. Isso oferece um desempenho robusto para executar aplicativos e serviços de armazenamento exigentes.

2.Backup e Recuperação:

Oferece várias opções de backup, incluindo backup de máquina Windows, Apple Time Machine e suporte para backup em nuvem.

TVS-473e

O TVS-473e é um modelo de servidor de rede NAS (Network-Attached Storage) produzido pela QNAP, uma renomada fabricante de dispositivos de armazenamento em rede. O TVS-473e oferece uma série de recursos e especificações que o tornam adequado para diversas necessidades de armazenamento e uso em ambientes domésticos e empresariais.

Proteção de Dados:

Oferece suporte para RAID para proteção de dados contra falhas de disco e também possui recursos de backup integrados, incluindo suporte para RTRR (Real-Time Remote Replication).

Segurança:

Inclui recursos de segurança, como criptografia de dados, controle de acesso, firewall e muito mais.

📚Pyton Como Escudo Digital: Reforçando a Segurança Cibernética com Programação

O Python desempenha um papel crucial na prevenção e mitigação de ameaças cibernéticas devido à sua versatilidade, facilidade de uso e vasta comunidade de desenvolvedores de segurança. Aqui estão algumas das maneiras pelas quais o Python contribui para a defesa cibernética:

Automatização de Backup:

Python pode ser usado para criar scripts que automatizam a criação de backups regulares de dados críticos. Ter backups atualizados é fundamental para recuperar dados em caso de infecção por ransomware.

Monitoramento de Atividade Suspeita:

Python pode ser usado para desenvolver ferramentas de monitoramento que alertam os administradores sobre atividades suspeitas, como tentativas de acesso não autorizado aos arquivos.

1.Automação de Backups:

2.Autalizações Automáticas:

Lembre-se de que as atualizações automáticas do sistema operacional e do software geralmente são gerenciadas pelo próprio sistema operacional ou pelo software em questão. No entanto, você pode usar bibliotecas Python como 'subprocess' para automatizar verificações e atualizações. Isso pode variar dependendo do sistema operacional que você está usando.

3.Filtro de Anexos de E-mail:

Para filtrar anexos de e-mail, você pode usar bibliotecas de e-mail como 'imapblib' ou 'poplib' para acessar sua caixa de entrada e analisar os anexos. Este é um exemplo simplificado que verifica os anexos em e-mails usando a biblioteca 'imaplib'

4.Script de Backup Automático:

Este é um script simples que cria um arquivo zip de backup de um diretório específico. Você pode agendar a execução deste script regularmente para manter backups atualizados.

5.Script de Monitoramento de Arquivos Suspeitos:

Este script monitora um diretório específico em busca de arquivos com extensões suspeitas e alerta quando esses arquivos são encontrados.

Lembrando que esses são exemplos simples e a segurança cibernética é um campo complexo que requer abordagens abrangentes e atualizadas para combater ameaças.

✅ Conclusão

O ransomware é uma ameaça cibernética que não pode ser subestimada. Sua capacidade de paralisar empresas e instituições em todo o mundo tornou-se um dos desafios mais significativos no cenário de segurança cibernética atual. Neste artigo, exploramos a natureza do ransomware, suas variantes e as consequências devastadoras que podem resultar de um ataque bem-sucedido.

A principal lição a ser tirada é que a prevenção é a melhor defesa contra o ransomware. A adoção de boas práticas de segurança cibernética, como manter sistemas e software atualizados, realizar backups regulares, educar os funcionários sobre ameaças cibernéticas e implementar soluções de segurança confiáveis, é fundamental para minimizar o risco de infecção.

Além disso, a conscientização é fundamental. Compreender como o ransomware funciona, suas táticas de infiltração e as etapas a serem tomadas em caso de ataque é essencial para uma resposta eficaz.

No mundo digital em constante evolução, o ransomware é uma ameaça persistente, mas com as medidas certas e um compromisso com a segurança cibernética, podemos nos proteger e proteger nossas organizações contra suas garras. A vigilância constante e a prontidão são as chaves para manter nossos dados e operações seguros em um mundo onde o ransomware é uma ameaça constante.

📚Referências

https://www.techtudo.com.br/guia/2023/05/o-que-e-ransomware-entenda-como-funciona-e-como-remover-o-malware-edsoftwares.ghtml

https://www.kaspersky.com.br/resource-center/threats/ransomware

https://www.trendmicro.com/pt_br/what-is/ransomware.html

https://www.ibm.com/br-pt/topics/ransomware

https://www.eset.com/br/ransomware/

https://www.controle.net/faq/o-que-e-ransomware

https://www.veritas.com/pt/br/information-center/what-is-ransomware

https://g1.globo.com/economia/tecnologia/noticia/2021/06/23/ransomware-entenda-como-o-virus-e-usado-em-extorsoes-e-saiba-como-se-proteger.ghtml