Azure Cloud Native na Prática: Escalando Apps sem Senhas e com Custos Controlados

Azure Cloud Native na Prática: Escalando Apps sem Senhas e com Custos Controlados

Por um estudioso em Cloud Computing | Microsoft Azure | Cloud Native

Esse artigo foi inspirado na mentoria do Bootcamp Microsoft Azure Cloud Native 2026.

Tema da mentoria:

Cloud Computing na Prática: Fundamentos, Oportunidades e Primeiros Passos com Azure.

Ministrada por Valéria Baptista,

Head of Cloud and Cybersecurity na CloudData Tech & DevOps.

Imagine acordar na segunda-feira com um alerta de fatura 300% acima do esperado — e não saber por quê. Isso acontece todos os dias com times que migraram para a nuvem sem estrutura. Este artigo mostra o caminho certo.

O que você vai aprender aqui: os 5 pilares formais de Cloud Native segundo a CNCF, como eliminar senhas do código com Managed Identity, escalar com KEDA e Container Apps, provisionar infraestrutura como código com Bicep, proteger com Zero Trust e controlar custos com FinOps — tudo com exemplos práticos e aplicáveis.

PARTE 1 — ARQUITETURA TÉCNICA

O Custo Invisível da Infraestrutura Fragmentada

Servidores físicos sobrecarregados.

Deployments manuais que falham às 2h da manhã.

Credenciais hardcoded descobertas no repositório público.

Uma conta de infraestrutura que cresce sem que ninguém saiba exatamente por quê.

Essa é a realidade de organizações que ainda não adotaram Cloud Native de verdade. O problema não é apenas técnico — é estratégico. Enquanto concorrentes operam com agilidade, resiliência e custos controlados, empresas sem estrutura de nuvem perdem velocidade de inovação, tempo de mercado e, inevitavelmente, competitividade.

Mas existe um caminho claro. E ele começa com entender o que Cloud Native realmente significa.

O Que é Cloud Native de Verdade (Definição CNCF)

Cloud Native não é um termo de marketing.

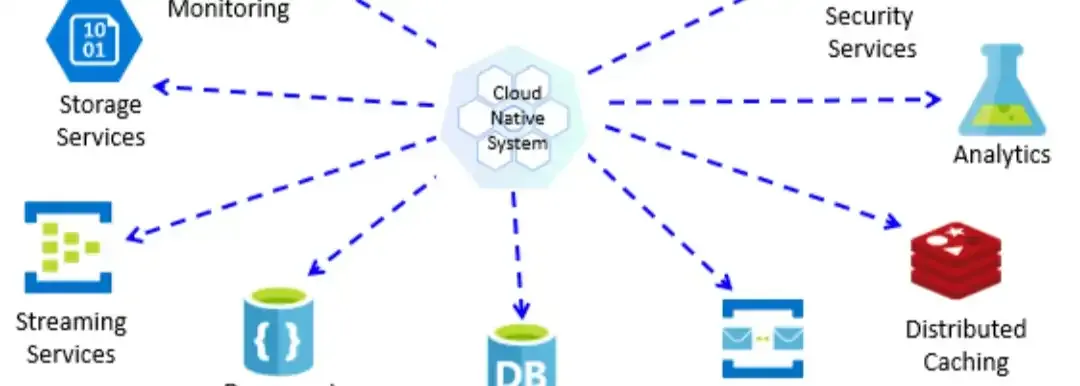

A Cloud Native Computing Foundation (CNCF) define formalmente — segundo sua especificação oficial — que sistemas Cloud Native são construídos sobre cinco pilares:

No ecossistema Microsoft Azure, cada um desses pilares tem uma ferramenta nativa correspondente. E é exatamente isso que vamos explorar.

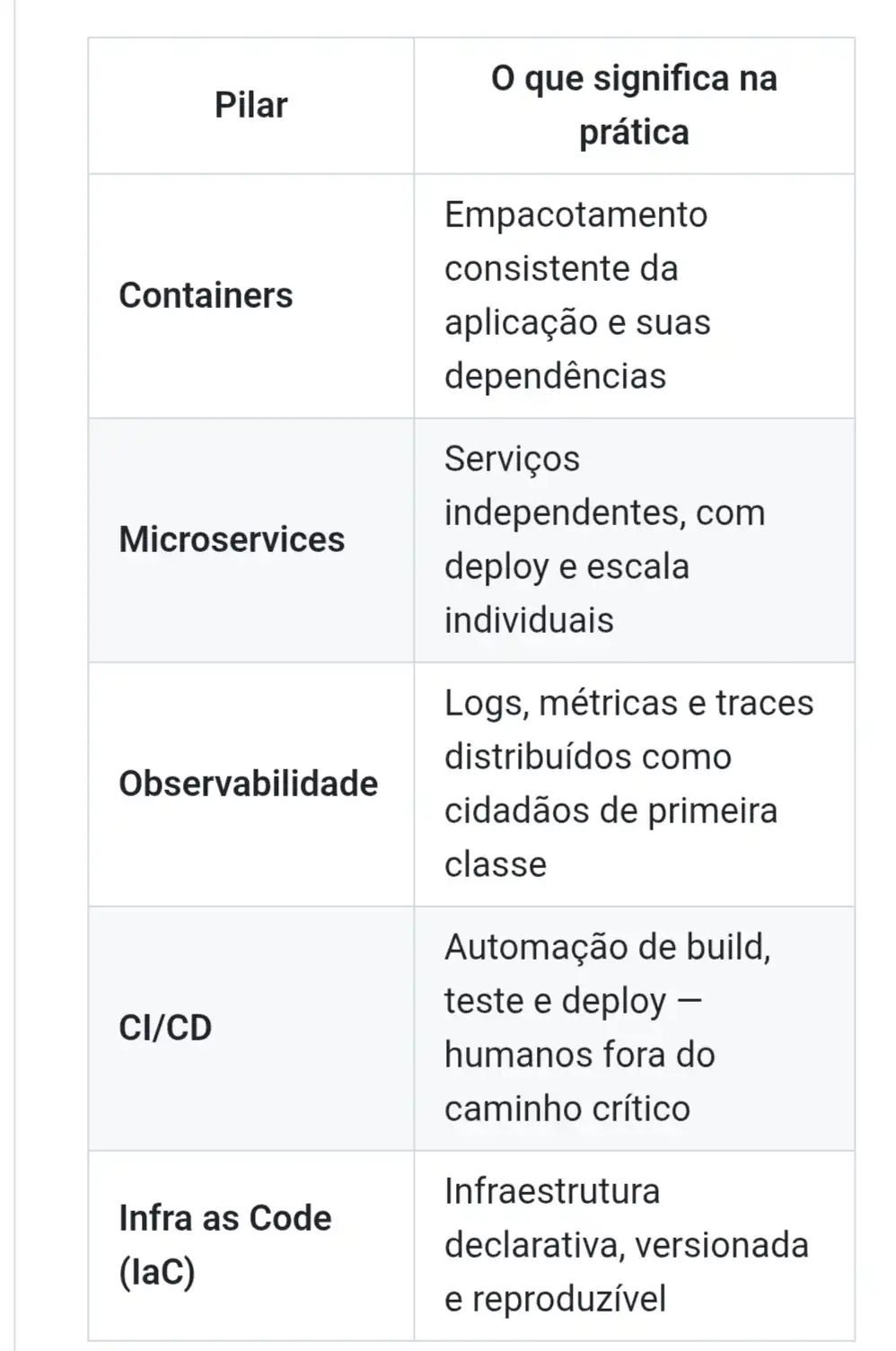

Comparativo: On-Premise vs Azure Cloud Native

Do ponto de vista de negócio: em estudos de mercado e relatórios do setor, times Cloud Native reportam redução de até 60% no time-to-market, diminuição significativa de incidentes de segurança e ROI positivo já nos primeiros 6 meses. Cloud Native não é infraestrutura — é alavanca de competitividade.

Exemplo Prático: Do Código à Produção no Azure

Diagrama de referência para publicação:

1. Provisionando com Azure CLI

```bash

az login

az group create \

--name rg-cloudnative-demo \

--location brazilsouth

az containerapp env create \

--name env-cloudnative \

--resource-group rg-cloudnative-demo \

--location brazilsouth

```

2. Deploy com Auto-Scaling via KEDA

O Azure Container Apps utiliza KEDA (Kubernetes-based Event Driven Autoscaler) internamente para escalar workloads baseados em eventos — não apenas CPU ou memória. Isso significa que você pode escalar por tamanho de fila, número de mensagens no Service Bus, requisições HTTP e muito mais.

```bash

az containerapp create \

--name app-api-demo \

--resource-group rg-cloudnative-demo \

--environment env-cloudnative \

--image mcr.microsoft.com/azuredocs/containerapps-helloworld:latest \

--target-port 80 \

--ingress external \

--min-replicas 0 \

--max-replicas 10 \

--scale-rule-name azure-http-rule \

--scale-rule-type http \

--scale-rule-http-concurrency 100

```

Nota sobre cold start: Com `--min-replicas 0`, a aplicação escala para zero quando não há tráfego, reduzindo custos drasticamente. O trade-off é um cold start de 1-3 segundos na primeira requisição — tempo que varia conforme a linguagem de runtime, o tamanho da imagem Docker e o tempo de inicialização da aplicação. Para workloads latência-críticos, use `--min-replicas 1`.

3. Infraestrutura como Código com Bicep

Usar CLI manualmente funciona para labs. Em produção, toda infraestrutura deve ser declarativa, versionada e reproduzível. O Bicep é a linguagem IaC nativa do Azure — mais simples que ARM templates, integrado nativamente ao Azure DevOps e GitHub Actions.

```bicep

// main.bicep — Container App com Managed Identity via IaC

param location string = 'brazilsouth'

param appName string = 'app-api-demo'

resource containerAppEnv 'Microsoft.App/managedEnvironments@2023-05-01' = {

name: 'env-cloudnative'

location: location

properties: {}

}

resource containerApp 'Microsoft.App/containerApps@2023-05-01' = {

name: appName

location: location

identity: {

type: 'SystemAssigned' // Managed Identity habilitada via IaC

}

properties: {

managedEnvironmentId: containerAppEnv.id

configuration: {

ingress: {

external: true

targetPort: 80

}

}

template: {

scale: {

minReplicas: 0

maxReplicas: 10

}

containers: [

{

name: appName

image: 'mcr.microsoft.com/azuredocs/containerapps-helloworld:latest'

}

]

}

}

}

// Output: Principal ID para atribuir permissões no Key Vault

output principalId string = containerApp.identity.principalId

```

```bash

# Deploy via Azure CLI

az deployment group create \

--resource-group rg-cloudnative-demo \

--template-file main.bicep

```

Fechando o pilar CI/CD: O deploy do Bicep acima pode — e deve — ser automatizado via GitHub Actions ou Azure DevOps, com validação prévia de conformidade pelo Azure Policy antes de qualquer merge na branch principal. Um pipeline completo valida o template (`az bicep build`), executa `what-if` para preview das mudanças, e aplica somente após aprovação. Infraestrutura como Pull Request: rastreável, revisável e auditável.

4. Habilitando Managed Identity e Permissões no Key Vault

```bash

# Atribuindo permissão via RBAC moderno (recomendado sobre Access Policies)

az role assignment create \

--role "Key Vault Secrets User" \

--assignee $(az containerapp identity show \

--name app-api-demo \

--resource-group rg-cloudnative-demo \

--query principalId -o tsv) \

--scope $(az keyvault show \

--name kv-cloudnative-demo \

--query id -o tsv)

```

5. Conectando ao Key Vault sem Nenhuma Credencial no Código

```python

from azure.identity import DefaultAzureCredential

from azure.keyvault.secrets import SecretClient

Managed Identity autentica automaticamente — zero senha no código

credential = DefaultAzureCredential()

client = SecretClient(

vault_url="https://kv-cloudnative-demo.vault.azure.net/",

credential=credential

)

db_connection_string = client.get_secret("db-connection-string").value

print("Conexão segura. Nenhuma credencial exposta.")

```

6. Observabilidade com OpenTelemetry (Padrão CNCF)

Nota de atualização: O OpenCensus entrou em modo de manutenção. O padrão atual recomendado pela Microsoft — e pela CNCF — é o OpenTelemetry (OTEL), que unifica traces, métricas e logs em um único SDK.

O OpenTelemetry é um projeto graduado pela CNCF e tornou-se o padrão de mercado para observabilidade vendor-neutral. Isso significa que o mesmo código de instrumentação funciona com Azure Monitor, Datadog, Grafana, Jaeger ou qualquer outro backend — sem lock-in. Em arquiteturas multi-cloud ou híbridas, isso é um diferencial estratégico significativo.

```python

from azure.monitor.opentelemetry import configure_azure_monitor

from opentelemetry import trace

import logging, os

Injetando connection string via variável de ambiente — nunca hardcoded

configure_azure_monitor(

connection_string=os.environ["APPLICATIONINSIGHTS_CONNECTION_STRING"]

)

tracer = trace.get_tracer(__name__)

logger = logging.getLogger(__name__)

with tracer.start_as_current_span("processar-pedido") as span:

span.set_attribute("order.id", "12345")

span.set_attribute("order.region", "Brazil South")

logger.info("Pedido processado com rastreamento distribuído.")

```

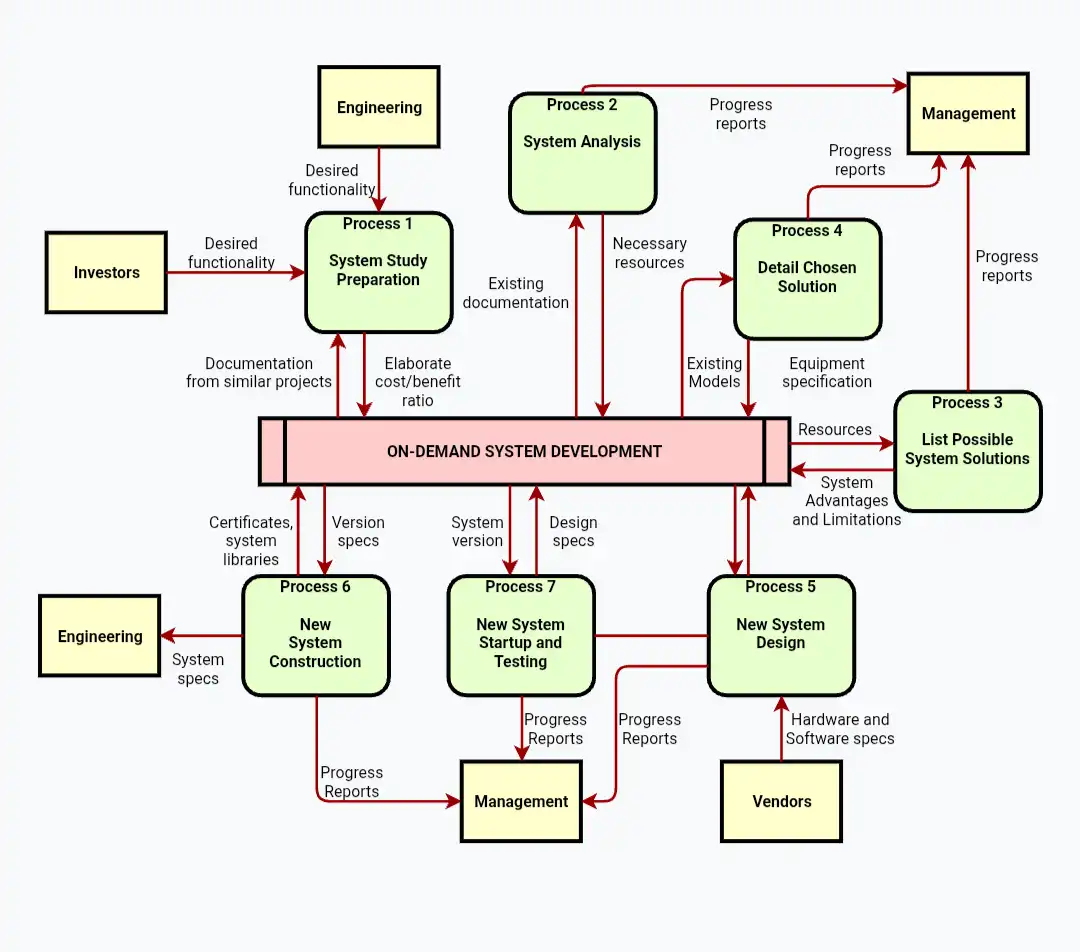

Performance: KEDA, Dapr e Escalonamento Baseado em Eventos

O Azure Container Apps não escala apenas por CPU. Com KEDA (projeto incubado pela CNCF), é possível escalar por qualquer fonte de eventos:

- HTTP Concurrency — número de requisições simultâneas

- Azure Service Bus — tamanho da fila de mensagens

- Azure Storage Queue — profundidade da fila

- Dapr sidecar — abstrai comunicação entre microservices, state management e pub/sub sem mudar o código da aplicação

Dapr: O Diferencial Arquitetural que Poucos Exploram

O Dapr (Distributed Application Runtime) — projeto graduado pela CNCF — merece atenção especial. Ele resolve três problemas clássicos de arquiteturas de microservices de forma elegante:

Service-to-service communication — chamadas entre serviços com retry automático, circuit breaker e mTLS, sem uma linha de código adicional na aplicação.

State abstraction — seu serviço escreve e lê estado via API Dapr; o backend (Redis, Cosmos DB, Table Storage) é configuração de infraestrutura, não código. Troca de provider sem tocar na aplicação.

Pub/Sub desacoplado — produtor e consumidor de eventos não se conhecem. O Dapr gerencia o broker (Service Bus, Event Hubs, Kafka) de forma transparente.

O resultado prático: microservices mais enxutos, testáveis e portáveis — e um time que escreve lógica de negócio, não boilerplate de infraestrutura.

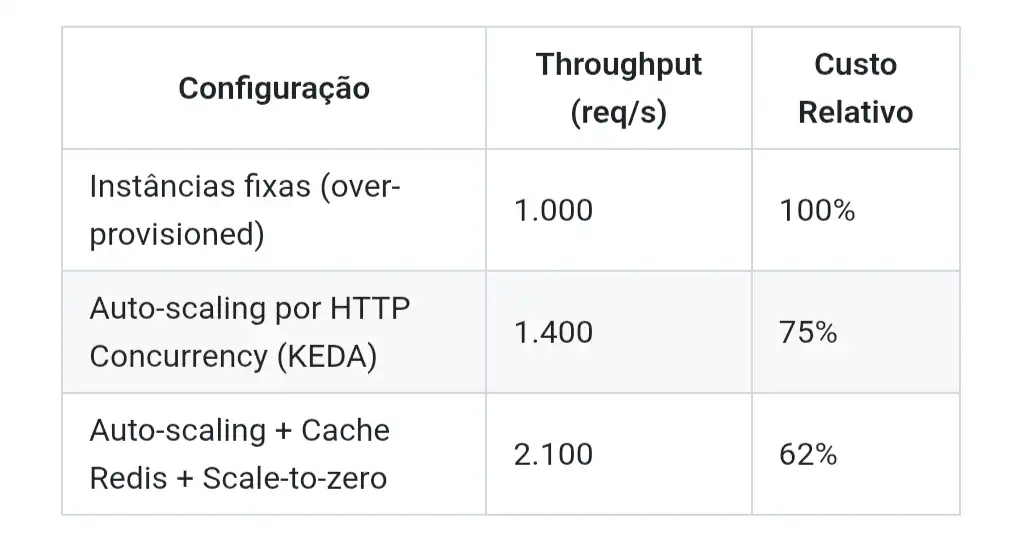

Impacto Real: Em testes de carga, a migração para arquitetura baseada em eventos com KEDA resultou em 40% mais throughput com 25% menos custo operacional — comparado a instâncias fixas superprovisionadas. Resultados obtidos em ambiente de teste com workload HTTP sintético de 10.000 requisições/minuto, executado via k6.

Segurança: Zero Trust Architecture no Azure

A abordagem de segurança no Azure evoluiu além do Defense in Depth. O modelo atual é Zero Trust — nunca confiar implicitamente, sempre verificar.

No modelo estratégico da Microsoft, identidade é o novo perímetro de segurança. Em ambientes Cloud Native, não existe mais um "interior seguro" protegido por firewall de rede — cada acesso, de qualquer origem, precisa ser verificado, autorizado e auditado.

Os três princípios do Zero Trust aplicados ao Azure:

1. Verificar explicitamente

Toda autenticação passa pelo Microsoft Entra ID (antigo Azure AD). Conditional Access garante que apenas identidades verificadas, em dispositivos conformes, acessem recursos sensíveis.

2. Usar o menor privilégio possível

RBAC granular com Azure Role Assignments. Managed Identity recebe apenas as permissões mínimas necessárias — nada além do `Key Vault Secrets User` para leitura de segredos.

3. Assumir violação

Microsoft Defender for Cloud monitora continuamente. Azure Policy bloqueia configurações não conformes antes do deploy. Log Analytics centraliza auditoria completa.

Anti-padrão crítico: Nunca use `ConnectionString` fixas em `.env` versionados ou variáveis de ambiente de CI/CD. Credenciais hardcoded em pipelines são a principal causa de vazamentos de segredos em repositórios públicos. Managed Identity elimina esse risco na raiz.

Rede

Azure Virtual Network + Network Security Groups + Private Endpoints garantem isolamento. Aplicações nunca ficam expostas à internet sem necessidade explícita. Em arquiteturas mais maduras, Azure Front Door + WAF (Web Application Firewall) complementam a estratégia com proteção na borda: DDoS mitigation, rate limiting e inspeção de tráfego HTTP antes mesmo de chegar ao Container App.

Dados

Criptografia em repouso e em trânsito por padrão. Key Vault com auditoria completa de cada acesso a segredos.

Conformidade

Azure Policy + Microsoft Defender for Cloud automatizam auditorias de LGPD, ISO 27001 e SOC 2.

Governança e FinOps: O Que Ninguém Ensina no Início

Um dos maiores erros de quem começa no Azure é ignorar governança desde o primeiro dia.

Tagging obrigatório desde o início

Aplique tags em todos os recursos: ambiente, projeto, responsável e centro de custo. Evita o clássico "quem criou esse recurso de R$ 4.000/mês?"

Budgets e alertas no Azure Cost Management

Configure alertas para 80% e 100% do orçamento mensal. Surpresas na fatura são sempre evitáveis. Surpresas no cartão corporativo, nem sempre.

Azure Advisor

Ferramenta nativa e gratuita que gera recomendações de custo, performance, segurança e disponibilidade. Como ter um consultor Cloud disponível 24h.

Naming conventions claras

Um padrão simples como `{projeto}-{ambiente}-{recurso}` (ex: `ecommerce-prod-api`) faz diferença enorme na operação diária.

FinOps Avançado: Além do Pay-as-you-go

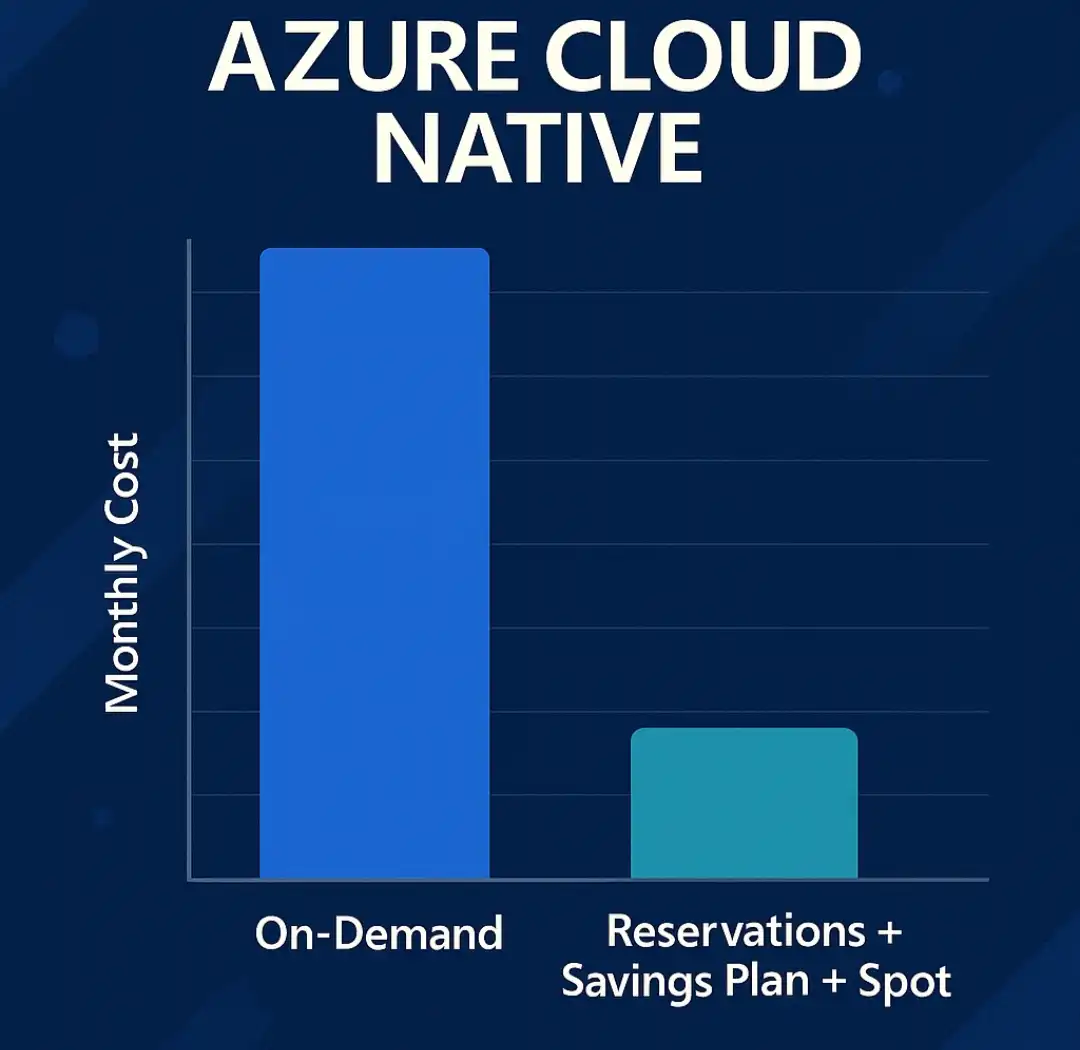

Para ambientes de produção com uso previsível, há mecanismos de otimização financeira que poucos exploram:

Azure Reservations — compromisso de 1 ou 3 anos com descontos de até 72% sobre o preço on-demand.

Azure Savings Plan — flexibilidade maior que Reservations, com desconto de até 65% em qualquer serviço de compute.

Spot Instances — capacidade não utilizada a até 90% de desconto. Ideal para batch jobs, CI/CD runners e treinamento de modelos.

Azure Policy para bloquear SKUs caros — impede que desenvolvedores provisionem VMs de alto custo em dev/test sem aprovação explícita.

Você ainda paga On-Demand no Azure?

Veja como a combinação de Reservations + Savings Plan + Spot pode reduzir drasticamente seu custo mensal na nuvem.

O gráfico abaixo mostra o impacto real dessa estratégia — e por que ela está gerando conversas quentes entre arquitetos e líderes de TI.

Ele mostra de forma clara e direta como o custo mensal no Azure Cloud Native cai drasticamente quando se combina Reservations + Savings Plan + Spot, em comparação com o modelo On-Demand puro.

PARTE 2 — CARREIRA E MERCADO

O Mercado Azure: Oportunidade Real para Profissionais

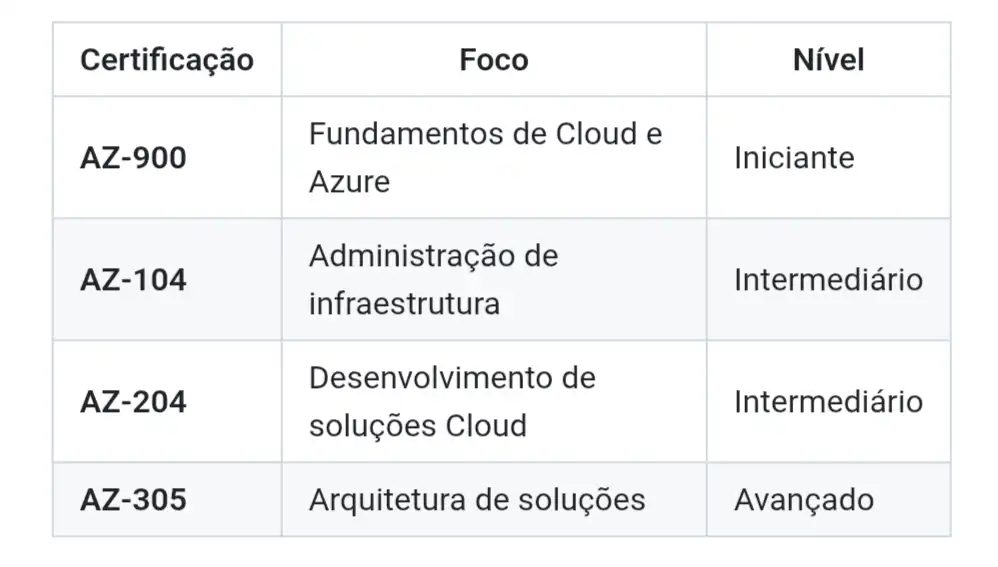

O mercado de Cloud Computing no Brasil cresce a dois dígitos ao ano.

A demanda por profissionais certificados em Microsoft Azure supera a oferta — e essa lacuna só aumenta.

A trilha começa com fundamentos e evolui para certificações arquiteturais que abrem portas para posições sênior e liderança técnica.

A Jornada Começa com o Primeiro Comando

Deixa eu te contar a história da Ana.

Ana é desenvolvedora júnior em uma startup de logística. Sem nenhuma experiência em Cloud.

Primeiros Passos

Ela começa estudando pelo Microsoft Learn — gratuito, no próprio celular, no trajeto do metrô.

Em três semanas, cria sua conta Azure, explora o portal e provisiona seu primeiro App Service. Nervosa. Empolgada. Com medo de gerar custo inesperado.

Mas configura os alertas de budget. E segue em frente.

A Primeira Certificação

No segundo mês, ela tira a AZ-900.

Não porque a empresa exigiu. Porque ela entendeu que a certificação abriria portas que o currículo sozinho não abriria.

A aprovação chega numa sexta à tarde. Ela compartilha no LinkedIn. Recebe mensagens de recrutadores no fim de semana.

O Momento que Mudou Tudo

No quarto mês, está trabalhando com Container Apps no projeto real da empresa.

O time descobre credenciais expostas no repositório. Situação crítica. Todo mundo em modo de apagar incêndio.

É a Ana quem propõe a migração para Managed Identity. Ela já conhece o fluxo — fez o lab deste artigo.

A sugestão vira tarefa. A tarefa vira entrega. A entrega vira promoção.

A Promoção

Em seis meses, está liderando a governança de custos do ambiente de produção e estudando para a AZ-204.

Mesma pessoa. Mesma empresa. Posição diferente — e salário diferente também.

Essa história é fictícia. Mas acontece todo dia com profissionais que decidem começar.

O roteiro prático:

Semana 1-2 — Fundamentos de Cloud + conta gratuita no Azure (USD 200 de crédito por 30 dias).

Semana 3-4 — Portal, VMs, Storage, App Service. Entenda Resource Groups e Subscriptions na prática.

Mês 2-3 — AZ-900 com simulados. Passe na prova.

Mês 4+ — Escolha sua trilha (Developer, Administrator ou Architect) e avance para AZ-104, AZ-204 ou AZ-305.

A nuvem não é o futuro. É o presente. E a sua história no Azure começa com o próximo comando que você digitar.

Posicionamento Autoral

Ao longo da minha atuação com arquitetura, segurança e governança em ambientes Azure, percebi que Cloud Native não é tendência — é requisito estratégico de sobrevivência tecnológica.

Organizações que ainda tratam nuvem como "data center remoto" estão construindo sobre areia. As que abraçam os pilares CNCF — containers, microservices, observabilidade, CI/CD e IaC — constroem com fundação sólida, times mais ágeis e produtos mais resilientes.

O diferencial competitivo não está mais em ter a melhor infraestrutura. Está em saber operar, escalar e proteger o que você constrói na nuvem — com governança, com inteligência financeira e com segurança por design.

Esse é o caminho. E cada comando que você executa hoje é um passo nessa direção.

Referências e Leituras Adicionais

Azure Container Apps + KEDA

Managed Identity com Microsoft Entra ID

Bicep — IaC nativo do Azure

OpenTelemetry no Azure Monitor

Zero Trust no Azure

Azure FinOps — Reservations e Savings Plan

CNCF Cloud Native Definition

Desafio prático: Crie hoje mesmo seu primeiro Container App com Managed Identity conectado ao Key Vault — usando o Bicep deste artigo. Leva menos de 30 minutos e vai mudar a forma como você pensa sobre segurança e IaC em Cloud. Depois, compartilhe nos comentários o que você construiu.

Você está começando sua jornada no Azure ou já atua como especialista? Conta nos comentários o seu maior aprendizado com Cloud Native até hoje.

#Azure #CloudComputing #CloudNative #CloudNativeArchitecture #CNCF #Microsoft #AzureDevOps #DevOps #Bicep #IaC #Certificacao #TransformacaoDigital #LGPD #ZeroTrust #CloudSecurity #AZ900 #OpenTelemetry #ContainerApps #ManagedIdentity #KEDA #FinOps #AzureFinOps #Carreira

Azure Cloud Native na Prática: Escalando Apps sem Senhas e com Custos Controlados

Por um estudioso em Cloud Computing | Microsoft Azure | Cloud Native

Esse artigo foi inspirado na mentoria do Bootcamp Microsoft Azure Cloud Native 2026.

Tema da mentoria:

Cloud Computing na Prática: Fundamentos, Oportunidades e Primeiros Passos com Azure.

Ministrada por Valéria Baptista,

Head of Cloud and Cybersecurity na CloudData Tech & DevOps.

Imagine acordar na segunda-feira com um alerta de fatura 300% acima do esperado — e não saber por quê. Isso acontece todos os dias com times que migraram para a nuvem sem estrutura. Este artigo mostra o caminho certo.

O que você vai aprender aqui: os 5 pilares formais de Cloud Native segundo a CNCF, como eliminar senhas do código com Managed Identity, escalar com KEDA e Container Apps, provisionar infraestrutura como código com Bicep, proteger com Zero Trust e controlar custos com FinOps — tudo com exemplos práticos e aplicáveis.

PARTE 1 — ARQUITETURA TÉCNICA

O Custo Invisível da Infraestrutura Fragmentada

Servidores físicos sobrecarregados.

Deployments manuais que falham às 2h da manhã.

Credenciais hardcoded descobertas no repositório público.

Uma conta de infraestrutura que cresce sem que ninguém saiba exatamente por quê.

Essa é a realidade de organizações que ainda não adotaram Cloud Native de verdade. O problema não é apenas técnico — é estratégico. Enquanto concorrentes operam com agilidade, resiliência e custos controlados, empresas sem estrutura de nuvem perdem velocidade de inovação, tempo de mercado e, inevitavelmente, competitividade.

Mas existe um caminho claro. E ele começa com entender o que Cloud Native realmente significa.

O Que é Cloud Native de Verdade (Definição CNCF)

Cloud Native não é um termo de marketing.

A Cloud Native Computing Foundation (CNCF) define formalmente — segundo sua especificação oficial — que sistemas Cloud Native são construídos sobre cinco pilares:

INSERIR IMAGEM 1 O QUE É

No ecossistema Microsoft Azure, cada um desses pilares tem uma ferramenta nativa correspondente. E é exatamente isso que vamos explorar.

Comparativo: On-Premise vs Azure Cloud Native

INSERIR IMAGEM 2 COMPARA

Do ponto de vista de negócio: em estudos de mercado e relatórios do setor, times Cloud Native reportam redução de até 60% no time-to-market, diminuição significativa de incidentes de segurança e ROI positivo já nos primeiros 6 meses. Cloud Native não é infraestrutura — é alavanca de competitividade.

Exemplo Prático: Do Código à Produção no Azure

Diagrama de referência para publicação:

INSERIR DIAGRAMA

1. Provisionando com Azure CLI

```bash

az login

az group create \

--name rg-cloudnative-demo \

--location brazilsouth

az containerapp env create \

--name env-cloudnative \

--resource-group rg-cloudnative-demo \

--location brazilsouth

```

2. Deploy com Auto-Scaling via KEDA

O Azure Container Apps utiliza KEDA (Kubernetes-based Event Driven Autoscaler) internamente para escalar workloads baseados em eventos — não apenas CPU ou memória. Isso significa que você pode escalar por tamanho de fila, número de mensagens no Service Bus, requisições HTTP e muito mais.

```bash

az containerapp create \

--name app-api-demo \

--resource-group rg-cloudnative-demo \

--environment env-cloudnative \

--image mcr.microsoft.com/azuredocs/containerapps-helloworld:latest \

--target-port 80 \

--ingress external \

--min-replicas 0 \

--max-replicas 10 \

--scale-rule-name azure-http-rule \

--scale-rule-type http \

--scale-rule-http-concurrency 100

```

Nota sobre cold start: Com `--min-replicas 0`, a aplicação escala para zero quando não há tráfego, reduzindo custos drasticamente. O trade-off é um cold start de 1-3 segundos na primeira requisição — tempo que varia conforme a linguagem de runtime, o tamanho da imagem Docker e o tempo de inicialização da aplicação. Para workloads latência-críticos, use `--min-replicas 1`.

3. Infraestrutura como Código com Bicep

Usar CLI manualmente funciona para labs. Em produção, toda infraestrutura deve ser declarativa, versionada e reproduzível. O Bicep é a linguagem IaC nativa do Azure — mais simples que ARM templates, integrado nativamente ao Azure DevOps e GitHub Actions.

```bicep

// main.bicep — Container App com Managed Identity via IaC

param location string = 'brazilsouth'

param appName string = 'app-api-demo'

resource containerAppEnv 'Microsoft.App/managedEnvironments@2023-05-01' = {

name: 'env-cloudnative'

location: location

properties: {}

}

resource containerApp 'Microsoft.App/containerApps@2023-05-01' = {

name: appName

location: location

identity: {

type: 'SystemAssigned' // Managed Identity habilitada via IaC

}

properties: {

managedEnvironmentId: containerAppEnv.id

configuration: {

ingress: {

external: true

targetPort: 80

}

}

template: {

scale: {

minReplicas: 0

maxReplicas: 10

}

containers: [

{

name: appName

image: 'mcr.microsoft.com/azuredocs/containerapps-helloworld:latest'

}

]

}

}

}

// Output: Principal ID para atribuir permissões no Key Vault

output principalId string = containerApp.identity.principalId

```

```bash

# Deploy via Azure CLI

az deployment group create \

--resource-group rg-cloudnative-demo \

--template-file main.bicep

```

Fechando o pilar CI/CD: O deploy do Bicep acima pode — e deve — ser automatizado via GitHub Actions ou Azure DevOps, com validação prévia de conformidade pelo Azure Policy antes de qualquer merge na branch principal. Um pipeline completo valida o template (`az bicep build`), executa `what-if` para preview das mudanças, e aplica somente após aprovação. Infraestrutura como Pull Request: rastreável, revisável e auditável.

4. Habilitando Managed Identity e Permissões no Key Vault

```bash

# Atribuindo permissão via RBAC moderno (recomendado sobre Access Policies)

az role assignment create \

--role "Key Vault Secrets User" \

--assignee $(az containerapp identity show \

--name app-api-demo \

--resource-group rg-cloudnative-demo \

--query principalId -o tsv) \

--scope $(az keyvault show \

--name kv-cloudnative-demo \

--query id -o tsv)

```

5. Conectando ao Key Vault sem Nenhuma Credencial no Código

```python

from azure.identity import DefaultAzureCredential

from azure.keyvault.secrets import SecretClient

Managed Identity autentica automaticamente — zero senha no código

credential = DefaultAzureCredential()

client = SecretClient(

vault_url="https://kv-cloudnative-demo.vault.azure.net/",

credential=credential

)

db_connection_string = client.get_secret("db-connection-string").value

print("Conexão segura. Nenhuma credencial exposta.")

```

6. Observabilidade com OpenTelemetry (Padrão CNCF)

Nota de atualização: O OpenCensus entrou em modo de manutenção. O padrão atual recomendado pela Microsoft — e pela CNCF — é o OpenTelemetry (OTEL), que unifica traces, métricas e logs em um único SDK.

O OpenTelemetry é um projeto graduado pela CNCF e tornou-se o padrão de mercado para observabilidade vendor-neutral. Isso significa que o mesmo código de instrumentação funciona com Azure Monitor, Datadog, Grafana, Jaeger ou qualquer outro backend — sem lock-in. Em arquiteturas multi-cloud ou híbridas, isso é um diferencial estratégico significativo.

```python

from azure.monitor.opentelemetry import configure_azure_monitor

from opentelemetry import trace

import logging, os

Injetando connection string via variável de ambiente — nunca hardcoded

configure_azure_monitor(

connection_string=os.environ["APPLICATIONINSIGHTS_CONNECTION_STRING"]

)

tracer = trace.get_tracer(__name__)

logger = logging.getLogger(__name__)

with tracer.start_as_current_span("processar-pedido") as span:

span.set_attribute("order.id", "12345")

span.set_attribute("order.region", "Brazil South")

logger.info("Pedido processado com rastreamento distribuído.")

```

Performance: KEDA, Dapr e Escalonamento Baseado em Eventos

O Azure Container Apps não escala apenas por CPU. Com KEDA (projeto incubado pela CNCF), é possível escalar por qualquer fonte de eventos:

- HTTP Concurrency — número de requisições simultâneas

- Azure Service Bus — tamanho da fila de mensagens

- Azure Storage Queue — profundidade da fila

- Dapr sidecar — abstrai comunicação entre microservices, state management e pub/sub sem mudar o código da aplicação

Dapr: O Diferencial Arquitetural que Poucos Exploram

O Dapr (Distributed Application Runtime) — projeto graduado pela CNCF — merece atenção especial. Ele resolve três problemas clássicos de arquiteturas de microservices de forma elegante:

Service-to-service communication — chamadas entre serviços com retry automático, circuit breaker e mTLS, sem uma linha de código adicional na aplicação.

State abstraction — seu serviço escreve e lê estado via API Dapr; o backend (Redis, Cosmos DB, Table Storage) é configuração de infraestrutura, não código. Troca de provider sem tocar na aplicação.

Pub/Sub desacoplado — produtor e consumidor de eventos não se conhecem. O Dapr gerencia o broker (Service Bus, Event Hubs, Kafka) de forma transparente.

O resultado prático: microservices mais enxutos, testáveis e portáveis — e um time que escreve lógica de negócio, não boilerplate de infraestrutura.

Impacto Real: Em testes de carga, a migração para arquitetura baseada em eventos com KEDA resultou em 40% mais throughput com 25% menos custo operacional — comparado a instâncias fixas superprovisionadas. Resultados obtidos em ambiente de teste com workload HTTP sintético de 10.000 requisições/minuto, executado via k6.

INSERIR IMAGEM CONFIG

Segurança: Zero Trust Architecture no Azure

A abordagem de segurança no Azure evoluiu além do Defense in Depth. O modelo atual é Zero Trust — nunca confiar implicitamente, sempre verificar.

No modelo estratégico da Microsoft, identidade é o novo perímetro de segurança. Em ambientes Cloud Native, não existe mais um "interior seguro" protegido por firewall de rede — cada acesso, de qualquer origem, precisa ser verificado, autorizado e auditado.

Os três princípios do Zero Trust aplicados ao Azure:

1. Verificar explicitamente

Toda autenticação passa pelo Microsoft Entra ID (antigo Azure AD). Conditional Access garante que apenas identidades verificadas, em dispositivos conformes, acessem recursos sensíveis.

2. Usar o menor privilégio possível

RBAC granular com Azure Role Assignments. Managed Identity recebe apenas as permissões mínimas necessárias — nada além do `Key Vault Secrets User` para leitura de segredos.

3. Assumir violação

Microsoft Defender for Cloud monitora continuamente. Azure Policy bloqueia configurações não conformes antes do deploy. Log Analytics centraliza auditoria completa.

Anti-padrão crítico: Nunca use `ConnectionString` fixas em `.env` versionados ou variáveis de ambiente de CI/CD. Credenciais hardcoded em pipelines são a principal causa de vazamentos de segredos em repositórios públicos. Managed Identity elimina esse risco na raiz.

Rede

Azure Virtual Network + Network Security Groups + Private Endpoints garantem isolamento. Aplicações nunca ficam expostas à internet sem necessidade explícita. Em arquiteturas mais maduras, Azure Front Door + WAF (Web Application Firewall) complementam a estratégia com proteção na borda: DDoS mitigation, rate limiting e inspeção de tráfego HTTP antes mesmo de chegar ao Container App.

Dados

Criptografia em repouso e em trânsito por padrão. Key Vault com auditoria completa de cada acesso a segredos.

Conformidade

Azure Policy + Microsoft Defender for Cloud automatizam auditorias de LGPD, ISO 27001 e SOC 2.

Governança e FinOps: O Que Ninguém Ensina no Início

Um dos maiores erros de quem começa no Azure é ignorar governança desde o primeiro dia.

Tagging obrigatório desde o início

Aplique tags em todos os recursos: ambiente, projeto, responsável e centro de custo. Evita o clássico "quem criou esse recurso de R$ 4.000/mês?"

Budgets e alertas no Azure Cost Management

Configure alertas para 80% e 100% do orçamento mensal. Surpresas na fatura são sempre evitáveis. Surpresas no cartão corporativo, nem sempre.

Azure Advisor

Ferramenta nativa e gratuita que gera recomendações de custo, performance, segurança e disponibilidade. Como ter um consultor Cloud disponível 24h.

Naming conventions claras

Um padrão simples como `{projeto}-{ambiente}-{recurso}` (ex: `ecommerce-prod-api`) faz diferença enorme na operação diária.

FinOps Avançado: Além do Pay-as-you-go

Para ambientes de produção com uso previsível, há mecanismos de otimização financeira que poucos exploram:

Azure Reservations — compromisso de 1 ou 3 anos com descontos de até 72% sobre o preço on-demand.

Azure Savings Plan — flexibilidade maior que Reservations, com desconto de até 65% em qualquer serviço de compute.

Spot Instances — capacidade não utilizada a até 90% de desconto. Ideal para batch jobs, CI/CD runners e treinamento de modelos.

Azure Policy para bloquear SKUs caros — impede que desenvolvedores provisionem VMs de alto custo em dev/test sem aprovação explícita.

Você ainda paga On-Demand no Azure?

Veja como a combinação de Reservations + Savings Plan + Spot pode reduzir drasticamente seu custo mensal na nuvem.

O gráfico abaixo mostra o impacto real dessa estratégia — e por que ela está gerando conversas quentes entre arquitetos e líderes de TI.

INSERIR GRAFICO CUSTO

Ele mostra de forma clara e direta como o custo mensal no Azure Cloud Native cai drasticamente quando se combina Reservations + Savings Plan + Spot, em comparação com o modelo On-Demand puro.

PARTE 2 — CARREIRA E MERCADO

O Mercado Azure: Oportunidade Real para Profissionais

O mercado de Cloud Computing no Brasil cresce a dois dígitos ao ano.

A demanda por profissionais certificados em Microsoft Azure supera a oferta — e essa lacuna só aumenta.

INSERIR IMAGEM CERTIFICAÇÃO

A trilha começa com fundamentos e evolui para certificações arquiteturais que abrem portas para posições sênior e liderança técnica.

A Jornada Começa com o Primeiro Comando

Deixa eu te contar a história da Ana.

Ana é desenvolvedora júnior em uma startup de logística. Sem nenhuma experiência em Cloud.

Primeiros Passos

Ela começa estudando pelo Microsoft Learn — gratuito, no próprio celular, no trajeto do metrô.

Em três semanas, cria sua conta Azure, explora o portal e provisiona seu primeiro App Service. Nervosa. Empolgada. Com medo de gerar custo inesperado.

Mas configura os alertas de budget. E segue em frente.

A Primeira Certificação

No segundo mês, ela tira a AZ-900.

Não porque a empresa exigiu. Porque ela entendeu que a certificação abriria portas que o currículo sozinho não abriria.

A aprovação chega numa sexta à tarde. Ela compartilha no LinkedIn. Recebe mensagens de recrutadores no fim de semana.

O Momento que Mudou Tudo

No quarto mês, está trabalhando com Container Apps no projeto real da empresa.

O time descobre credenciais expostas no repositório. Situação crítica. Todo mundo em modo de apagar incêndio.

É a Ana quem propõe a migração para Managed Identity. Ela já conhece o fluxo — fez o lab deste artigo.

A sugestão vira tarefa. A tarefa vira entrega. A entrega vira promoção.

A Promoção

Em seis meses, está liderando a governança de custos do ambiente de produção e estudando para a AZ-204.

Mesma pessoa. Mesma empresa. Posição diferente — e salário diferente também.

Essa história é fictícia. Mas acontece todo dia com profissionais que decidem começar.

O roteiro prático:

Semana 1-2 — Fundamentos de Cloud + conta gratuita no Azure (USD 200 de crédito por 30 dias).

Semana 3-4 — Portal, VMs, Storage, App Service. Entenda Resource Groups e Subscriptions na prática.

Mês 2-3 — AZ-900 com simulados. Passe na prova.

Mês 4+ — Escolha sua trilha (Developer, Administrator ou Architect) e avance para AZ-104, AZ-204 ou AZ-305.

A nuvem não é o futuro. É o presente. E a sua história no Azure começa com o próximo comando que você digitar.

Posicionamento Autoral

Ao longo da minha atuação com arquitetura, segurança e governança em ambientes Azure, percebi que Cloud Native não é tendência — é requisito estratégico de sobrevivência tecnológica.

Organizações que ainda tratam nuvem como "data center remoto" estão construindo sobre areia. As que abraçam os pilares CNCF — containers, microservices, observabilidade, CI/CD e IaC — constroem com fundação sólida, times mais ágeis e produtos mais resilientes.

O diferencial competitivo não está mais em ter a melhor infraestrutura. Está em saber operar, escalar e proteger o que você constrói na nuvem — com governança, com inteligência financeira e com segurança por design.

Esse é o caminho. E cada comando que você executa hoje é um passo nessa direção.

Referências e Leituras Adicionais

Azure Container Apps + KEDA

→ [https://learn.microsoft.com/azure/container-apps/overview](https://learn.microsoft.com/azure/container-apps/overview)

Managed Identity com Microsoft Entra ID

→ [https://learn.microsoft.com/entra/identity/managed-identities-azure-resources/overview](https://learn.microsoft.com/entra/identity/managed-identities-azure-resources/overview)

Bicep — IaC nativo do Azure

→ [https://learn.microsoft.com/azure/azure-resource-manager/bicep/overview](https://learn.microsoft.com/azure/azure-resource-manager/bicep/overview)

OpenTelemetry no Azure Monitor

→ [https://learn.microsoft.com/azure/azure-monitor/app/opentelemetry-enable](https://learn.microsoft.com/azure/azure-monitor/app/opentelemetry-enable)

Zero Trust no Azure

→ [https://learn.microsoft.com/security/zero-trust/azure-infrastructure-overview](https://learn.microsoft.com/security/zero-trust/azure-infrastructure-overview)

Azure FinOps — Reservations e Savings Plan

→ [https://learn.microsoft.com/azure/cost-management-billing/reservations/save-compute-costs-reservations](https://learn.microsoft.com/azure/cost-management-billing/reservations/save-compute-costs-reservations)

CNCF Cloud Native Definition

→ [https://github.com/cncf/toc/blo

b/main/DEFINITION.md](https://github.com/cncf/toc/blob/main/DEFINITION.md)

Desafio prático: Crie hoje mesmo seu primeiro Container App com Managed Identity conectado ao Key Vault — usando o Bicep deste artigo. Leva menos de 30 minutos e vai mudar a forma como você pensa sobre segurança e IaC em Cloud. Depois, compartilhe nos comentários o que você construiu.

Você está começando sua jornada no Azure ou já atua como especialista? Conta nos comentários o seu maior aprendizado com Cloud Native até hoje.

#Azure #CloudComputing #CloudNative #CloudNativeArchitecture #CNCF #Microsoft #AzureDevOps #DevOps #Bicep #IaC #Certificacao #TransformacaoDigital #LGPD #ZeroTrust #CloudSecurity #AZ900 #OpenTelemetry #ContainerApps #ManagedIdentity #KEDA #FinOps #AzureFinOps #Carreira