Introdução ao IAM: Usuários, Grupos e Políticas na AWS

- #AWS

- #AWS IAM

Se você está dando os primeiros passos na nuvem AWS, um dos primeiros serviços que precisa entender é o IAM Identity and Access Management (Gerenciamento de Identidade e Acesso). Pode parecer algo avançado à primeira vista, mas calma o IAM é, basicamente, o sistema que controla quem pode fazer o quê dentro da sua conta AWS.

O que é o IAM?

O IAM é um serviço global da AWS. Isso significa que ele não está vinculado a uma região específica, como o S3 ou o EC2. É nele que você cria usuários, organiza grupos e define políticas de acesso.

Quando você cria uma conta AWS, ela vem com um usuário root, ou seja, a conta principal que tem acesso total a tudo. Mas atenção: nunca use o root no dia a dia! Ele deve ser usado somente para configurar sua conta, ativar MFA (autenticação multifator), criar seus primeiros usuários e depois ser guardado com segurança.

Criando Usuários

Em vez de compartilhar o acesso root (o que seria um pesadelo de segurança), o ideal é criar usuários individuais para cada pessoa da sua equipe. Cada usuário terá suas próprias credenciais, permissões e histórico de ações.

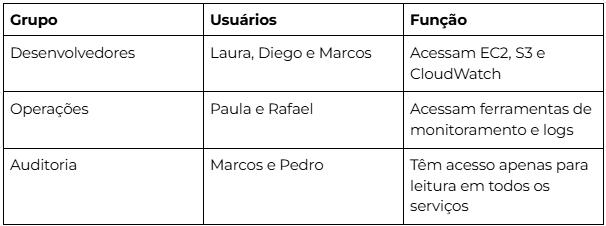

Por exemplo:

- Laura, Diego e Marcos são desenvolvedores.

- Paula e Rafael trabalham com operações.

- Pedro é um auditor.

Em vez de dar acesso igual para todo mundo, você pode organizar isso melhor criando grupos.

Grupos no IAM

Um grupo é um conjunto de usuários com funções parecidas. Assim, se você atribui uma política (ou permissão) a um grupo, todos os usuários dentro dele herdam essas permissões. Vamos montar um exemplo simples:

Um detalhe importante: grupos só podem conter usuários nunca outros grupos. E sim, um usuário pode estar em mais de um grupo ao mesmo tempo.

Políticas IAM

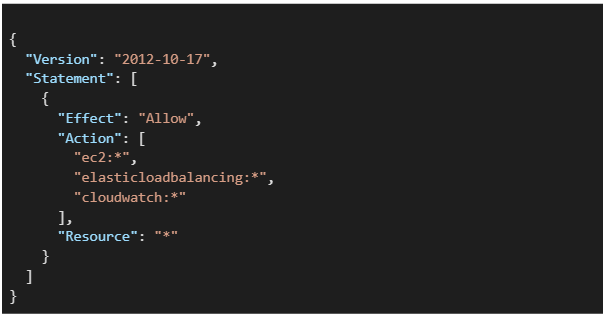

Agora vem a parte que faz o IAM brilhar: as políticas. As políticas são documentos no formato JSON que dizem exatamente quais ações um usuário ou grupo pode realizar e em quais serviços.

Por exemplo, uma política simples pode permitir que o grupo “Desenvolvedores” use os serviços:

- EC2 (para criar e gerenciar instâncias),

- Elastic Load Balancer (para distribuir tráfego),

- CloudWatch (para monitorar métricas).

Ela ficaria mais ou menos assim:

Princípio do Menor Privilégio

Um dos conceitos mais importantes da AWS (e de segurança em geral) é o Princípio do Menor Privilégio.

Em resumo: “Dê apenas as permissões necessárias para que o usuário execute o trabalho dele e nada mais.”

Assim, se Laura só precisa acessar o S3, não há motivo para dar permissão para criar instâncias EC2. Isso evita erros, custos desnecessários e riscos de segurança.

Evite usar o usuário root

Pra fechar, reforçando o ponto mais importante: Não use o usuário root para atividades diárias. Crie um usuário administrador com permissões equivalentes e use esse para o dia a dia. Ative o MFA (autenticação multifator) e guarde as credenciais root em local seguro.

O IAM é o coração da segurança na AWS. Ele garante que cada pessoa e até mesmo cada aplicativo tenha somente o acesso que precisa, nada mais. Aprender IAM é o primeiro passo para dominar a nuvem com segurança e profissionalismo.