Google Dorking e Shodan: descubra riscos ocultos antes dos hackers

- #Segurança da Informação

Olá, Comunidade Dio!

Me chamo Júlio, graduando em Redes de Computadores pelo IFPB. Durante meus estudos e preparação para lecionar um minicurso sobre Reconhecimento e OSINT, percebi o poder do Google para coleta de informações: desde portais administrativos mal protegidos, backups expostos em diretórios públicos, até câmeras ao vivo e boletos de pagamento acessíveis pela internet.

Essa experiência reforçou para mim a importância do gerenciamento de risco. Grande parte das empresas não sabe o quanto está exposta até ser tarde demais. Apenas no primeiro semestre de 2025, a Fortinet, uma empresa referência em segurança cibernética, publicou o Relatório do Cenário Global de Ameaças da FortiGuard Labs, mostrando que foram realizadas bilhões de varreduras por mês, o equivalente a 36.000 varreduras por segundo, focadas em serviços expostos como SIP, RDP e protocolos de OT/IoT, como Modbus TCP.

O cenário é claro: a superfície de ataque cresce diariamente, seja por má configuração de servidores, documentos indexados no Google ou até mesmo backups públicos!

Neste artigo, vou mostrar como você pode usar o Google, Shodan e outras ferramentas para te ajudar nesse processo de mapear a superfície de ataque da sua empresa e te ajudar a evitar dores de cabeça!

Vamos lá?

Neste artigo, você encontra:

- Uma Introdução ao Google Hacking

- Exemplos reais de dorkings que você pode aplicar

- Ferramentas de checagem de e-mails e dispositivos conectados a Internet

- Dicas de como reduzir os riscos apresentados

O que é Google Hacking?

O Google, além de ser um buscador, é também uma poderosa ferramenta de mapeamento. Combinando operadores de busca avançada, é possível identificar arquivos sensíveis, serviços expostos e páginas que não deveriam estar acessíveis publicamente. Esse processo é conhecido como Google Dorking.

O uso desta técnica aliada a outras ferramentas de Inteligência de Código Aberto (OSINT), é amplamente utilizada desde atacantes até os "mocinhos", como investigadores, agentes de defesa nacional, pentesters, busca de leaders e concorrentes no mercado corporativo.

Entendendo os Operadores

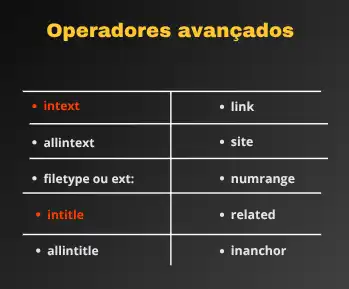

Os operadores do Google estão divididos em duas categorias principais: Booleanos e Avançados. Através destes, conseguimos realizar pesquisas e refinar o quanto for necessário para os nossos objetivos.

- Básicos ("", .. , AND, OR, NOT): permitem incluir ou excluir termos-chave em suas buscas, além de encadear várias expressões simultaneamente.

- Avançados: refinam a pesquisa por características específicas, como títulos de páginas, URLs, tipos de arquivo ou domínios.

Esses operadores avançados quando combinados, dependendo de como você combinou estes e respeitou as "leis do Google", podem te trazer ótimos ou resultados indesejados. Leva um pouco de tempo e prática para aprender a manipular e combinar esses operadores, não se preocupe.

Algumas dicas que dou ao utilizá-los é:

- Evite quando possível o uso do allintitle e o allintext, às vezes é bom ser redundante utilizando vários intitle ou intext

- Quando utilizar o operador site, aponte o domínio corretamente. Exemplos errados podem ser "site:dio", ao invés de "site:dio.me".

- Os operadores site e inurl não são a mesma coisa!

Um livro que me ajudou muito na aprendizagem deles, como um todo, é: Google Hacking para Pentest (Johnny Long, Bill Gardner)

Exemplos práticos de Dorking

Obs.: Lembre de alterar o conteúdo do operador site para o real domínio.

Localizando subdomínios

site:empresa.com -inurl:www

Localizando portais de login e portais de intranets:

inurl:intranet site:empresa.com "index.php" | "admin.php"

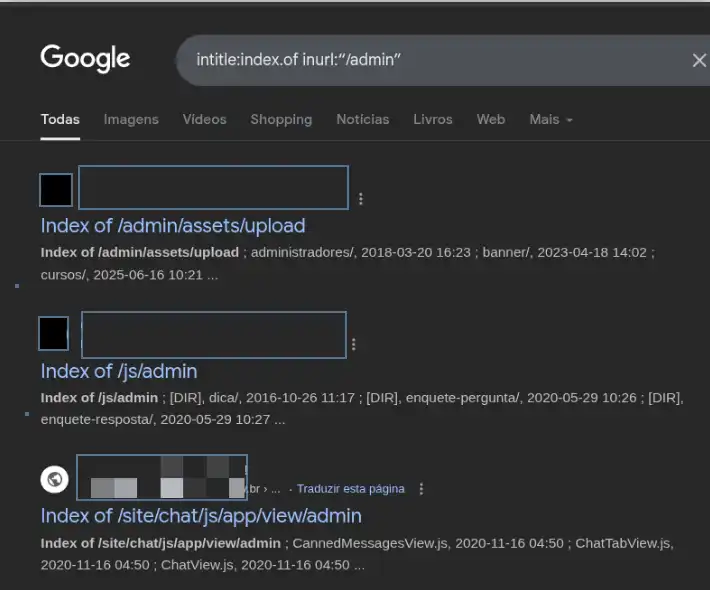

Localizando diretórios ou arquivos sensíveis

intitle:"index of" site:empresa.com

Verificando planilhas expostas com nomes de usuários:

filetype:xls "username" site:<empresa.com>

Verificando arquivos de logs:

filetype:log user - name putty site:<empresa.com>

filetype:log inurl:auth site:<empresa.com>

Localizando arquivos de backup

"# mysql dump" filetype:sql site:empresa.com

Exemplo 1.1: Listagem de diretórios:

Além do Google

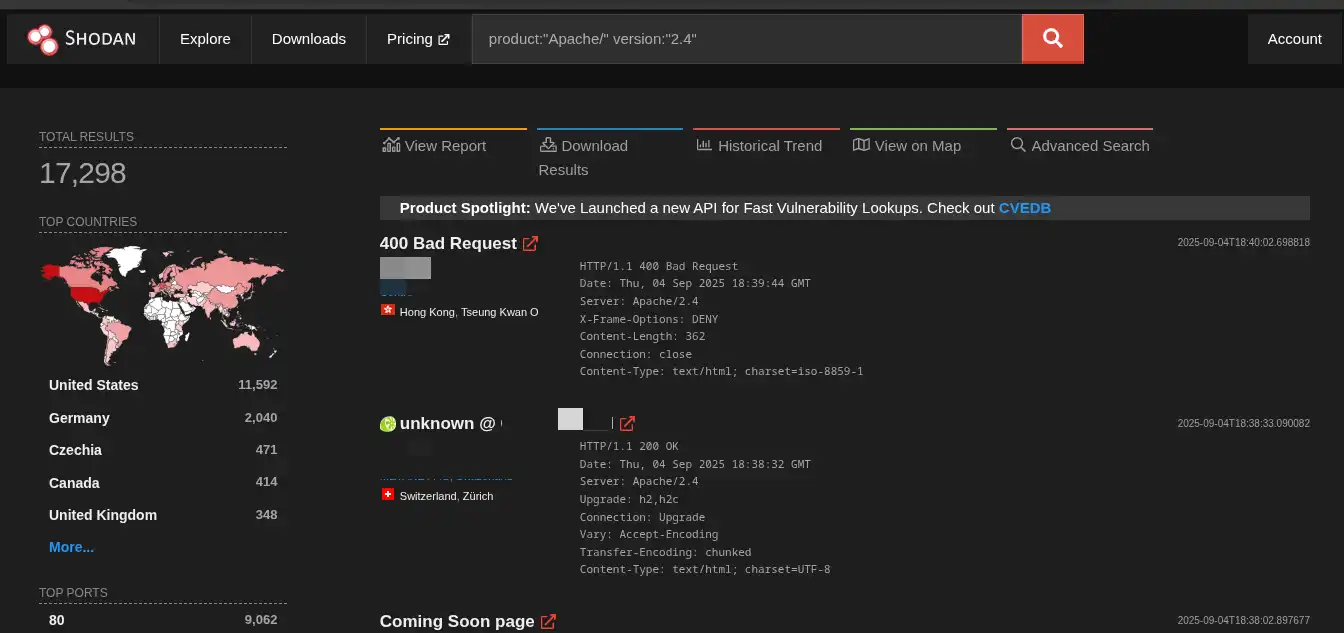

Se o Google nos dá uma ideia dos perigos da web, multiplique isto por 1000 ao usarmos o Shodan. O Shodan é um motor de busca especializado em dispositivos conectados à internet: desde servidores, câmeras, impressoras, sistemas industriais até roteadores e serviços de rede. O Shodan permite que especialistas de segurança identifiquem ativos expostos e entendam a superfície de ataque de uma empresa, antecipando riscos antes que atacantes o façam.

No Shodan, possuímos diversas formas de filtrar nossas buscas, seja por países, cidades, nomes da organização e versões de serviço:

Alguns filtros essenciais:

- hostname: filtra por nome de host ou domínio.

- country: restringe resultados a um país.

- org: filtra por organização ou empresa proprietária do IP.

- port: restringe a pesquisa por uma determinada porta de serviço aberta em um servidor.

- product: busca por software ou serviço específico (ex.: product:Apache).

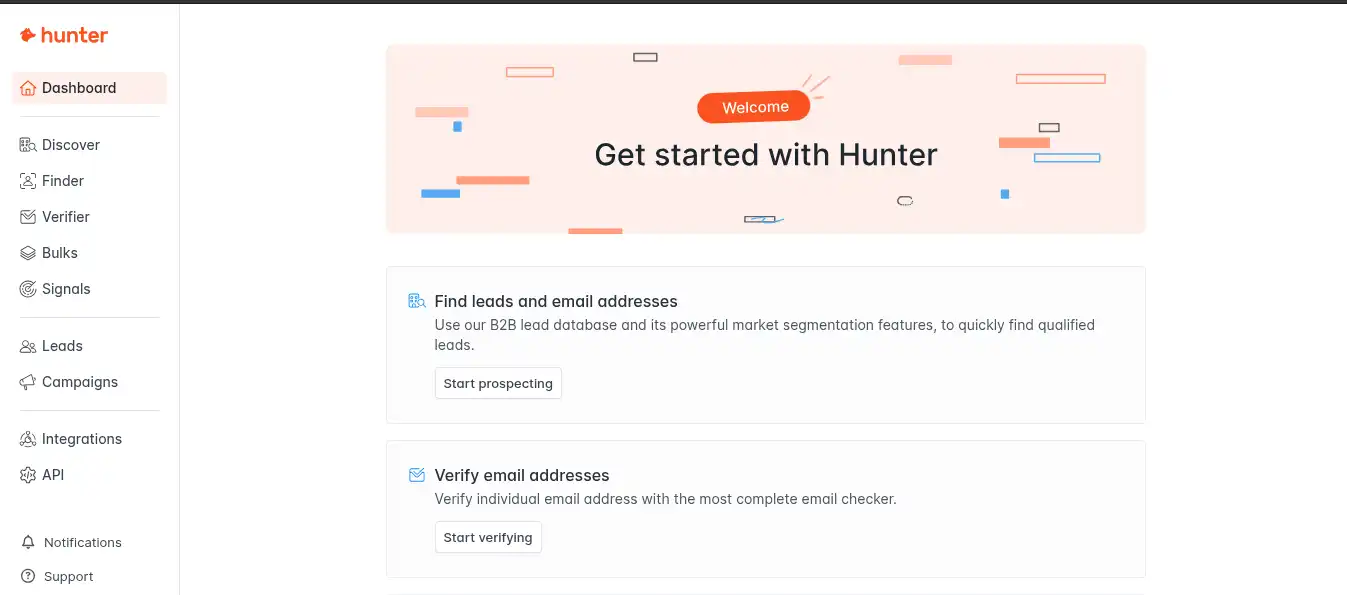

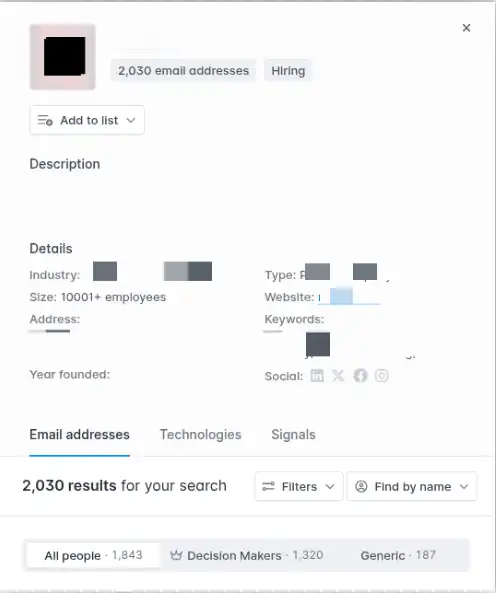

Outra ferramenta que nos auxilia na coleta de informações é a Hunter. Com esta ferramenta, temos acesso a várias funcionalidades, como a descoberta de usuários e seus respectivos e-mails, pertencentes a uma organização.

Hunter

Exemplo 2.1:

Como corrigir e prevenir

- Use robots.txt e cabeçalhos noindex para evitar indexação de áreas sensíveis;

- Restrinja acessos críticos via VPN ou whitelists de IP;

- Revise as configurações de seus serviços, e veja quais destes não precisam estar expostos à Internet;

- Atente-se às versões dos softwares utilizados e possíveis CVEs relacionadas;

- Proteja arquivos de configuração e backups (ex.: wp-config.php ) para que não fiquem públicos;

- Configure Google Alerts para monitorar automaticamente menções e arquivos relacionados à sua empresa.

Conclusão

Ao longo deste artigo, você viu como ferramentas como Google, Shodan e Hunter podem revelar a superfície de ataque da sua empresa, expondo arquivos, serviços e usuários de forma pública. Entender esses riscos é o primeiro passo para proteger seus ativos digitais e reduzir a chance de incidentes de segurança.

Agora é com você: Que tal testar algumas dessas consultas de forma segura e verificar o quanto você está bobeando na proteção da sua empresa?!